JP4170466B2 - コマンド認証方法 - Google Patents

コマンド認証方法 Download PDFInfo

- Publication number

- JP4170466B2 JP4170466B2 JP26521198A JP26521198A JP4170466B2 JP 4170466 B2 JP4170466 B2 JP 4170466B2 JP 26521198 A JP26521198 A JP 26521198A JP 26521198 A JP26521198 A JP 26521198A JP 4170466 B2 JP4170466 B2 JP 4170466B2

- Authority

- JP

- Japan

- Prior art keywords

- command

- authentication code

- host

- random number

- drive

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

- 238000000034 method Methods 0.000 title claims description 14

- 230000005856 abnormality Effects 0.000 claims description 3

- 230000000694 effects Effects 0.000 claims description 2

- 238000010586 diagram Methods 0.000 description 10

- 230000005540 biological transmission Effects 0.000 description 2

- 238000012795 verification Methods 0.000 description 2

- 230000002159 abnormal effect Effects 0.000 description 1

- 238000012550 audit Methods 0.000 description 1

- 238000004590 computer program Methods 0.000 description 1

- 230000007704 transition Effects 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/70—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer

- G06F21/78—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure storage of data

- G06F21/80—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure storage of data in storage media based on magnetic or optical technology, e.g. disks with sectors

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- Theoretical Computer Science (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Storage Device Security (AREA)

- Signal Processing For Digital Recording And Reproducing (AREA)

Description

【発明の属する技術分野】

本発明は、コマンド認証方法、特に、コンピュータなどの外部機器から送信されてくるコマンドを正規のものであるか否かを判別するためのコマンド認証方法に関する。

【0002】

【従来の技術】

ユーザが任意のデータを書き込むことが可能な記録媒体として、光磁気ディスク(MO)、ディジタルビデオディスク(DVD)、フロッピーディスク(FD)、ミニディスク(MD)などがある。このような記録媒体を駆動するためのドライブは、SCSIインターフェイスなどを介してコンピュータと接続されており、コンピュータから送信されてくるコマンドにより、記録媒体上のデータの書き込み、読み出しが行われる。

【0003】

通常、記録媒体は、媒体固有番号を格納している第1階層、特定の情報を格納しておく第2階層、任意の電子化データを格納する第3階層を備えている。第1階層はデータの読み出しは可能であるが書き換えが不可能な領域であり、第2階層はユーザによる読み出し・書き換えが不可能な領域である。また、第3階層は、ユーザが自由に利用できる領域である。

【0004】

たとえば、コンピュータプログラムや電子出版物などの電子化データの著作権を保護するために、これら電子化データを所定の暗号鍵で暗号化して第3階層に格納しておくことが考えられる。この場合、第3階層に格納した電子化データの利用権に基づく許諾情報を第2階層に格納しておき、この許諾情報に基づいて正規のユーザが電子化データを復号化して利用することができるようにすることが考えられる。このとき、電子化データを格納した記録媒体を配布する際に、復号化するための鍵を許諾情報として第2階層に予め格納しておくことが可能である。また、記録媒体上に格納された電子化データを利用するための利用権をユーザが後に入手した場合に、第2階層にある許諾情報を所定のデータに置き換えて電子化データの復号化を行うように構成してもよい。

【0005】

このようにした場合、ユーザはコンピュータ側から特定のコマンドを送信し、第2階層に格納されている所定の情報を読み出したり、書き込んだりする必要がある。この記録媒体の第2階層は、通常はユーザによる書き込み・読み出しが不可能な領域であるため、特定のコマンドが正規のユーザによるものかどうかを判別して実行する必要がある。従来では、ユーザのパスワードを設定しておき、コンピュータ側から特定のコマンドを送出する際に、このコマンドをパスワードに関係付けて送信するように構成している。

【0006】

【発明が解決しようとする課題】

上述のようにした場合、パスワードに関するコマンドが独立してコマンドを認証することにより、特定のコマンドが正規のユーザによるものか否かを判別している。しかしながら、第3者によってこのパスワードに関するコマンドを解析されると、特定のコマンドを発行することが可能となり、セキュリティレベルが低下する。特に、コンピュータとドライブとの間のデータバスはモニタすることが可能であり、コンピュータから送出されるコマンドを解析することによってパスワードを入手することは比較的簡単であると考えられる。

【0007】

本発明は、第3者から発行されたコマンドが正規のユーザによるコマンドになりすますことを防止し、高いセキュリティを維持するコマンド認証方法を提案する。

【0008】

本発明に係るコマンド認証方法は、ホストと接続され、ユーザによる読み出し・書き換えが不可能な領域と、ユーザが自由に利用できる領域とを備える記録媒体に対して、ホストから送信されるコマンドに基づいてデータの読み出し・書き換えを行うドライブにおいて、ユーザによる読み出し・書き換えが不可能な領域に対するホストからの特定のコマンドを認証するためのコマンド認証方法であって、ホストとドライブにおいて、それぞれ座標アドレスを有する共通の乱数系列表を備え、前記乱数系列表の座標アドレスをそれぞれ管理し、ホストが、初期設定として乱数系列の開始アドレスをドライブに送信する段階と、ドライブが、受信したホストからの開始アドレスに基づいて乱数系列表の初期アドレスを設定する段階と、ホストが、現在の座標アドレスに基づいて乱数系列表から認証コードを生成し、さらにこの認証コードをコマンドに付加した認証コード付きコマンドを生成してドライブに送信する段階と、ドライブが、ホストから受信した認証コード付きコマンドから認証コードを解析し、現在の座標アドレスによる乱数系列表の乱数の値と認証コードを比較する段階と、ドライブが、現在の座標アドレスによる乱数系列表の乱数の値と認証コードとが一致した場合に、コマンド解析の結果が正常であった旨の報告をホストに送信するとともに、ホストから受信したコマンドに基づく特定のコマンドを発行して記録媒体に対する制御を行う段階と、ドライブが、現在の座標アドレスによる乱数系列表の乱数の値と認証コードとが一致しなかった場合に、異常フラグをホストに送信する段階とを含む。

【0009】

ここで、受信したコマンドの引数が、認証コードまたは認証コードから生成された鍵により暗号化されているように構成できる。

【0010】

また、受信したコマンド中に格納された認証コードを抽出してこれを時系列に配列された認証情報とし、現在の座標アドレスによる乱数系列表の乱数の値と一致した場合に特定のコマンドを実行するように構成できる。

【0012】

また、受信したコマンド中に格納された認証コードを抽出し、この認証コードを特定の記憶領域に保存しておくように構成できる。

【0013】

【発明の実施の形態】

本発明の1実施形態について図を参照して説明する。

図1は、装置構成を示す概略ブロック図である。ここでは、パソコンとMOドライブとがSCSIケーブルにより接続されている場合を考える。

図1において、ホスト1とMOドライブ2とはデータバス3を介して接続されている。ホスト1は、コマンドの送信側であって、CPU、ROM、RAM、各種インターフェイスなどを備える、いわゆるパーソナルコンピュータである。ホスト1は、コマンド生成部11とコマンド認証コード生成部12とを有している。コマンド生成部11は、MOドライブ2に送信する各種コマンドを生成する。コマンド認証コード生成部12は、コマンド生成部11で生成されるコマンドが特定のコマンドである場合に、認証情報を付加するために認証コードを生成するものである。

【0014】

MOドライブ2は、光磁気ディスク4を駆動するものであって、ホスト1から送信されてくるコマンドに従って、光磁気ディスク4に電子化データを書き込み、また光磁気ディスク4に格納されている電子化データを読み出す。このMOドライブ2も、CPU、ROM、RAM、入出力インターフェイスなどを備えている。MOドライブ2は、コマンド解析部21、コマンド認証コード解析部22、コマンド制御部23を有している。コマンド解析部21は、ホスト1から送信されてくるコマンドをその引数などを含めて解析し、対応するコマンドを発行する。コマンド認証コード解析部22は、送信されてきたコマンドが認証コード付きである場合に、この認証コードを解析して照合用情報と照合し、照合した結果をコマンド解析部21に送信する。コマンド制御部23は、コマンド解析部21から発行されたコマンドに従って、光磁気ディスク4の電子化データを書き込みあるいは読み出しなどの制御を行う。

【0015】

ここで、光磁気ディスク4のセキュリティ領域41は、通常ユーザによるアクセスが不可能な領域であるが、コマンド解析部21が特定のコマンドを発行した場合にのみ、このセキュリティ領域41の内容にアクセスできるものとする。ホスト1では、コマンド解析部21が特定のコマンドを発行するために、特定のコマンドを特定の認証コードに関連付けて送出することとなる。

【0016】

以下に、具体的な実施形態を説明する。

〔第1実施形態〕

第1実施形態では、乱数により認証コードを生成する場合を示す。

ホスト1およびMOドライブ2に、図2に示すような2つの共通する乱数系列表51,52を用意する。この乱数系列表51,52の表番号(A)は、それぞれ0,1である。また、乱数系列表51,52は、それぞれ2次元座標のアドレスを備えており、アドレスポインタ(Xi,Yj)で表されるアドレスにはそれぞれ16進数で表現される1バイトの乱数が格納されている。

【0017】

ホスト1側では、図3に示すようなコマンド60をコマンド生成部11で生成する。コマンド60は、オペコード61と、このオペコード61に関係する引数62と、オペランドの一部に格納される認証コード63とからなっている。認証コードは、コマンド認証コード生成部12によって生成されるものであり、ここでは、乱数系列表51,52のうちのどちらを選択したかを示す表番号(A)と、選択した乱数系列表の座標を示すアドレスポインタ(x,y)となる。

【0018】

このような乱数系列表を用いて認証コード付きのコマンドを送受信する場合には、図4に示すような手順で実行される。

まず、ホスト1から初期設定として乱数系列表の開始アドレスを送信する。MOドライブ2では、この開始アドレスを受信して、乱数系列表の初期アドレスの設定を行う。ホスト1から特定のコマンドを発行する場合には、コマンド認証コード生成部12により表番号(A)およびアドレスポインタ(x,y)による認証番号を生成し、さらにこれを通常のコマンドに付加した認証コード付きコマンド60を生成して、MOドライブ2に送信する。MOドライブ2側では、コマンド60のオペランドに格納されている認証コード63を解析して、この認証コード63に基づく乱数系列表の乱数の値を、MOドライブ2側の現在のアドレスポインタによる乱数の値と比較する。この結果が一致した場合には、コマンド解析の結果が正常であった旨の報告をホスト1に送信し、ホスト1では処理を終了する。また、MOドライブ2側では、コマンド60に基づく特定のコマンドを発行し、光磁気ディスク4に対する制御を行う。コマンド解析の結果、乱数の値が一致しない場合には、異常フラグをホスト1に送信する。ホスト1側で異常フラグを受信した場合には、再度認証コード付きのコマンドを生成してMOドライブ2に送信する。MOドライブ2では、認証コード付きコマンドを受信し、上述と同様の動作を繰り返す。

【0019】

このように構成した場合、ホスト1が認証コード付きコマンドをMOドライブ2に送信する毎に、認証コードが毎回更新されるので、時系列的なコマンドの送受信をすべてモニタしない限り特定のコマンドを発行させることは困難であり、セキュリティを高く維持することが可能である。

2つの乱数系列表を用いて乱数による認証コードを生成したが、1つの乱数系列表だけであってもよく、また、3以上の乱数系列表を用いて認証コードを生成するように構成することも可能である。

〔第2実施形態〕

コマンドに付随する引数が特定の鍵によって暗号化されている場合を第2実施形態として示す。

【0020】

ホスト1では、図5に示すように、認証コード付きコマンド70を生成する。このコマンド70は、オペコード71と、特定の鍵によって暗号化された第1引数72と、第2引数73と、認証コード74とで構成されている。認証コード74は、たとえば、前述したような乱数系列表を用いて、表番号(A)とアドレスポインタ(x,y)でなるコードとすることができる。第1引数72は、認証コード74で示される乱数系列表の対応する乱数を鍵として暗号化されている。

【0021】

このようなコマンド70を受信したMOドライブ2側の動作を図6のフローチャートにより説明する。

ステップS1では、認証コード74を解析する。ここでは、乱数系列表を参照して現在のアドレスポインタによる乱数の値が一致しない場合には、異常フラグをホスト1側に送信してエラー処理を行い、値が一致した場合にはステップS2に移行する。ステップS2では、認証コード74に基づく復号鍵を生成し、これを所定の領域に格納する。

【0022】

ステップS3では、オペコード71をデコードする。ステップS4では、認証コード74に基づく復号鍵により第1引数71を復号化する。ステップS5では、コマンドを実行する。

この第2実施形態では、第1引数72が暗号化されているため、よりセキュリティを高く維持することができる。

【0023】

第2引数73も同様に暗号化して格納することも可能である。

〔第3実施形態〕

複数の認証コードを用いる場合について、第3実施形態として説明する。

ホスト1では、図7に示すように、認証コード付きコマンド80を生成する。このコマンド80は、オペコード81と、引数82と、第1認証コード83と、第2認証コード84とで構成されている。第1認証コード83と第2認証コード84は、この2つからコマンドの認証を行うための認証コードを生成できるように構成されており、たとえば、2つの認証コードから上述した乱数系列表の次のアドレスポインタを生成するような構成、2つの認証コードにうち一方が暗号化された情報であり他方が復号化する復号鍵であるような構成などが考えられる。

【0024】

このようなコマンド80を受信したMOドライブ2側の動作を図8のフローチャートにより説明する。

ステップS11では、第1認証コード83および第2認証コード84を読み出す。ステップS12では、読み出した第1認証コード83よおび第2認証コード84から認証コードを生成する。たとえば、2つの認証コード83,84に基づいて乱数系列表を参照する、一方のコードを他方のコードで復号化するなどして認証コードを生成する。ステップS13では、生成した認証コードを解析して、一致しない場合には、異常フラグをホスト1側に送信してエラー処理を行い、値が一致した場合にはステップS14に移行する。

【0025】

ステップS14では、オペコード81をデコードする。ステップS15では、コマンドを実行する。

このようにした第3実施形態によれば、第1認証コードおよび第2認証コードから実際の認証コードを生成するためのアルゴリズムを入手することが困難であり、さらに高いセキュリティを維持することが可能となる。

〔第4実施形態〕

時系列に受信したコマンド列によって特定のコマンドを発行する場合について、第4実施形態として説明する。

【0026】

ホスト1では、図9に示すように、認証コード付きコマンド90を生成する。このコマンド90は、オペコード91と、第1引数92と、第2引数93と、認証コード94とで構成されている。

MOドライブ2側では、複数のコマンド列を受信した際に、それぞれの認証コード94を時系列として、特定のパターンであるか否かを判別し、特定のパターンであった場合にのみ、特定のコマンドを発行するように構成する。

【0027】

たとえば、同一のコマンドAを3個連続して受信した場合に、各コマンドに格納された認証コードが一定のパターンである場合に特定のコマンドを発行するように構成できる。図10に示すように、同一のコマンドAを3個連続して受信した場合、それぞれコマンドに格納された認証コードC1,C2,C3を抽出する。この認証コード列が予めMOドライブ2側で用意したテーブルに合致していれば、特定のコマンドを発行する。

【0028】

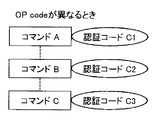

また、図11に示すように、異なるコマンドA,B,Cを順に受信した場合に、各コマンドに格納された認証コードが一定のパターンである場合に特定のコマンド発行する構成とすることができる。図11に示すように、異なるコマンドA,B,Cをこの順に受信した場合に、それぞれのコマンドに格納された認証コードC1,C2,C3を抽出する。この認証コード列が予めMOドライブ2側で用意したテーブルに合致していれば、特定のコマンドを発行する。

【0029】

このようにした場合には、特定のコマンドを発行するために、複数のコマンドおよび認証コードを必要とし、不正なコマンド制御を防止することができる。

複数のコマンドを受信した後、コマンドの実行が途中で終了した場合には、MOドライブ2に格納されている認証コードとキャッシュをクリアするように構成することができる。このことにより、コマンドを受信した際にハッキングが発生しても、認証コードを盗まれることを防止できる。

【0030】

また、時系列で受信したコマンドに格納された認証コードを監査情報として順に保存しておく構成とすることができる。この場合には、認証コードの配列またはその個数によりMOドライブ2への不正が行われたか否かを知ることができる。

上述した各実施形態において、光磁気ディスク(MO)に代えて、ディジタルビデオディスク(DVD)、ミニディスク(MD)、フロッピーディスク(FD)、ハードディスク(HD)その他の記録媒体に適用することができる。

【0031】

【発明の効果】

本発明によれば、コマンド中の認証情報に基づいて特定のコマンドを実行するように構成しており、認証情報を解析することが困難であり、高いセキュリティを維持することが可能となる。

【図面の簡単な説明】

【図1】装置構成を示す概略ブロック図。

【図2】乱数系列表の説明図。

【図3】第1実施形態に用いられるコマンドの説明図。

【図4】第1実施形態の信号の流れを示す説明図。

【図5】第2実施形態に用いられるコマンドの説明図。

【図6】第2実施形態の制御フローチャート。

【図7】第3実施形態に用いられるコマンドの説明図。

【図8】第3実施形態の制御フローチャート。

【図9】第4実施形態に用いられるコマンドの説明図。

【図10】受信するコマンドの時系列説明図。

【図11】受信するコマンドの時系列説明図。

【符号の説明】

1 ホスト

2 MOドライブ

3 データバス

4 光磁気ディスク

11 コマンド生成部

12 コマンド認証コード生成部

21 コマンド解析部

22 コマンド認証コード解析部

23 コマンド制御部

41 セキュリティ領域

51 乱数系列表

52 乱数系列表

Claims (4)

- ホストと接続され、ユーザによる読み出し・書き換えが不可能な領域と、ユーザが自由に利用できる領域とを備える記録媒体に対して、前記ホストから送信されるコマンドに基づいてデータの読み出し・書き換えを行うドライブにおいて、前記ユーザによる読み出し・書き換えが不可能な領域に対するホストからの特定のコマンドを認証するためのコマンド認証方法であって、

ホストとドライブにおいて、それぞれ座標アドレスを有する共通の乱数系列表を備え、前記乱数系列表の座標アドレスをそれぞれ管理し、

前記ホストのコマンド認証コード生成部が、初期設定として前記乱数系列の開始アドレスを前記ドライブに送信する段階と、

前記ドライブのコマンド認証コード解析部が、受信したホストからの開始アドレスに基づいて乱数系列表の初期アドレスを設定する段階と、

前記ホストのコマンド認証コード生成部が現在の座標アドレスに基づいて前記乱数系列表から認証コードを生成し、前記ホストのコマンド生成部が前記認証コードをコマンドに付加した認証コード付きコマンドを生成して前記ドライブに送信する段階と、

前記ドライブのコマンド解析部が、ホストから受信した認証コード付きコマンドから認証コードを解析し、前記ドライブのコマンド認証コード解析部が現在の座標アドレスによる乱数系列表の乱数の値と前記認証コードを比較する段階と、

現在の座標アドレスによる乱数系列表の乱数の値と前記認証コードとが一致した場合に、前記ドライブのコマンド制御部が、コマンド解析の結果が正常であった旨の報告を前記ホストに送信するとともに、前記ホストから受信したコマンドに基づく特定のコマンドを発行して前記記録媒体に対する制御を行う段階と、

現在の座標アドレスによる乱数系列表の乱数の値と前記認証コードとが一致しなかった場合に、前記ドライブのコマンド制御部が、異常フラグを前記ホストに送信する段階と、

を含むコマンド認証方法。 - 受信したコマンドの引数が、前記認証コードまたは認証コードから生成された鍵により暗号化されている、請求項1に記載のコマンド認証方法。

- 受信したコマンド中に格納された認証コードを抽出してこれを時系列に配列された認証情報とし、ドライブが保持する乱数系列表中の現在の座標アドレスに格納されている値と前記認証情報とが一致した場合に特定のコマンドを実行する、請求項1に記載のコマンド認証方法。

- 受信したコマンド中に格納された認証コードを抽出し、この認証コードを特定の記憶領域に保存しておく、請求項3または4に記載のコマンド認証方法。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP26521198A JP4170466B2 (ja) | 1998-09-18 | 1998-09-18 | コマンド認証方法 |

| US09/347,406 US6687835B1 (en) | 1998-09-18 | 1999-07-06 | Command authorization method |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP26521198A JP4170466B2 (ja) | 1998-09-18 | 1998-09-18 | コマンド認証方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2000101568A JP2000101568A (ja) | 2000-04-07 |

| JP4170466B2 true JP4170466B2 (ja) | 2008-10-22 |

Family

ID=17414080

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP26521198A Expired - Fee Related JP4170466B2 (ja) | 1998-09-18 | 1998-09-18 | コマンド認証方法 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US6687835B1 (ja) |

| JP (1) | JP4170466B2 (ja) |

Families Citing this family (35)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| EP1085727A1 (en) * | 1999-09-16 | 2001-03-21 | BRITISH TELECOMMUNICATIONS public limited company | Packet authentication |

| US7343441B1 (en) * | 1999-12-08 | 2008-03-11 | Microsoft Corporation | Method and apparatus of remote computer management |

| ES2182709A1 (es) * | 2001-07-09 | 2003-03-01 | Crespo Jose Agustin Franc Vega | Sistema portable de almacenamiento y emision de claves preestablecidas para la autenticacion y procedimiento de autenticacion. |

| FR2842376B1 (fr) * | 2002-07-10 | 2004-09-24 | Somfy | Procede de communication selective entre objets |

| JP4349789B2 (ja) | 2002-11-06 | 2009-10-21 | 富士通株式会社 | 安全性判断装置及び安全性判断方法 |

| KR100604833B1 (ko) * | 2004-02-18 | 2006-07-26 | 삼성전자주식회사 | 기록 매체의 데이터 보안 소거 방법 및 이를 이용한디스크 드라이브 |

| US7478380B2 (en) * | 2004-11-15 | 2009-01-13 | Dell Products L.P. | Dynamically updatable and easily scalable command line parser using a centralized data schema |

| US20070033155A1 (en) * | 2005-08-02 | 2007-02-08 | Landsman Richard A | Client/server web application architectures for offline usage, data structures, and related methods |

| US8601475B2 (en) | 2005-08-02 | 2013-12-03 | Aol Inc. | Download and upload of email messages using control commands in a client/server web application |

| US7594003B2 (en) * | 2005-08-02 | 2009-09-22 | Aol Llc | Client/server web application architectures for offline usage, data structures, and related methods |

| US8479264B2 (en) * | 2006-09-29 | 2013-07-02 | Micron Technology, Inc. | Architecture for virtual security module |

| JP5229855B2 (ja) | 2007-03-29 | 2013-07-03 | 株式会社メガチップス | メモリシステム及びコンピュータシステム |

| JP2008279037A (ja) * | 2007-05-10 | 2008-11-20 | Kyoraku Sangyo Kk | パチンコ遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP2010172488A (ja) * | 2009-01-29 | 2010-08-12 | Kyoraku Sangyo Kk | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP2010172490A (ja) * | 2009-01-29 | 2010-08-12 | Kyoraku Sangyo Kk | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP5220638B2 (ja) * | 2009-01-29 | 2013-06-26 | 京楽産業.株式会社 | 電子機器、遊技機、認証方法および認証プログラム |

| JP2010172487A (ja) * | 2009-01-29 | 2010-08-12 | Kyoraku Sangyo Kk | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP2010172489A (ja) * | 2009-01-29 | 2010-08-12 | Kyoraku Sangyo Kk | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP2010172486A (ja) * | 2009-01-29 | 2010-08-12 | Kyoraku Sangyo Kk | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP4876156B2 (ja) * | 2009-07-29 | 2012-02-15 | 京楽産業.株式会社 | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP4995241B2 (ja) * | 2009-07-29 | 2012-08-08 | 京楽産業.株式会社 | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP4995240B2 (ja) * | 2009-07-29 | 2012-08-08 | 京楽産業.株式会社 | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP4876154B2 (ja) * | 2009-07-29 | 2012-02-15 | 京楽産業.株式会社 | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP4876155B2 (ja) * | 2009-07-29 | 2012-02-15 | 京楽産業.株式会社 | 電子機器、遊技機、主制御基板、周辺基板、認証方法および認証プログラム |

| JP4981934B2 (ja) * | 2010-02-15 | 2012-07-25 | 京楽産業.株式会社 | 電子機器、遊技機、主制御基板、周辺基板、認証方法及び認証プログラム |

| JP5149330B2 (ja) * | 2010-05-31 | 2013-02-20 | 京楽産業.株式会社 | 遊技機、主制御基板、周辺基板、遊技機の認証方法及び認証プログラム |

| JP5149354B2 (ja) * | 2010-08-30 | 2013-02-20 | 京楽産業.株式会社 | 遊技機、主制御基板、周辺基板、遊技機の認証方法及び認証プログラム |

| JP5149352B2 (ja) * | 2010-08-30 | 2013-02-20 | 京楽産業.株式会社 | 遊技機、主制御基板、周辺基板、遊技機の認証方法及び認証プログラム |

| JP5149353B2 (ja) * | 2010-08-30 | 2013-02-20 | 京楽産業.株式会社 | 遊技機、主制御基板、周辺基板、遊技機の認証方法及び認証プログラム |

| US8769075B2 (en) * | 2012-01-18 | 2014-07-01 | International Business Machines Corporation | Use of a systems management tool to manage an integrated solution appliance |

| JP6124338B2 (ja) * | 2013-07-18 | 2017-05-10 | 株式会社メガチップス | 情報処理システム |

| JP5589133B2 (ja) * | 2013-09-25 | 2014-09-10 | 京セラドキュメントソリューションズ株式会社 | 電子機器及びプログラム |

| JP2015122620A (ja) * | 2013-12-24 | 2015-07-02 | 富士通セミコンダクター株式会社 | 認証システム、認証方法、認証装置、及び、被認証装置 |

| CN105139890B (zh) * | 2015-09-21 | 2019-02-12 | 北京联想核芯科技有限公司 | 一种信息处理方法及固态硬盘 |

| JP2019047468A (ja) * | 2017-09-07 | 2019-03-22 | 大日本印刷株式会社 | 情報処理装置、情報処理システム、プログラムおよび情報処理方法 |

Family Cites Families (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP3073590B2 (ja) | 1992-03-16 | 2000-08-07 | 富士通株式会社 | 電子化データ保護システム、使用許諾者側装置および使用者側装置 |

| JP3764517B2 (ja) * | 1996-01-26 | 2006-04-12 | 株式会社ルネサステクノロジ | 通信装置 |

| ATE221677T1 (de) * | 1996-02-09 | 2002-08-15 | Digital Privacy Inc | Zugriffssteuerungs/verschlüsselungssystem |

| JP3558488B2 (ja) * | 1997-05-20 | 2004-08-25 | エニー株式会社 | 暗号通信システム |

-

1998

- 1998-09-18 JP JP26521198A patent/JP4170466B2/ja not_active Expired - Fee Related

-

1999

- 1999-07-06 US US09/347,406 patent/US6687835B1/en not_active Expired - Lifetime

Also Published As

| Publication number | Publication date |

|---|---|

| US6687835B1 (en) | 2004-02-03 |

| JP2000101568A (ja) | 2000-04-07 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4170466B2 (ja) | コマンド認証方法 | |

| JP4169822B2 (ja) | 記憶媒体のデータ保護方法、その装置及びその記憶媒体 | |

| US7003674B1 (en) | Disk drive employing a disk with a pristine area for storing encrypted data accessible only by trusted devices or clients to facilitate secure network communications | |

| US8600064B2 (en) | Apparatus, method, and computer program product for processing information | |

| US7313828B2 (en) | Method and apparatus for protecting software against unauthorized use | |

| US6789177B2 (en) | Protection of data during transfer | |

| KR100889099B1 (ko) | 데이터 저장 장치의 보안 방법 및 장치 | |

| US20040172538A1 (en) | Information processing with data storage | |

| US7890993B2 (en) | Secret file access authorization system with fingerprint limitation | |

| JP3819160B2 (ja) | 情報管理方法および情報管理装置 | |

| JP4773723B2 (ja) | 半導体メモリ装置によるデータセキュリティの記憶およびアルゴリズムの記憶を実現する方法 | |

| WO2011152065A1 (ja) | コントローラ、制御方法、コンピュータプログラム、プログラム記録媒体、記録装置及び記録装置の製造方法 | |

| JP2010028485A (ja) | 情報処理装置、認証方法及び記憶媒体 | |

| JP2004220317A (ja) | 相互認証方法、プログラム、記録媒体、信号処理システム、再生装置および情報処理装置 | |

| CN116070241A (zh) | 一种移动硬盘加密控制方法 | |

| CN100578521C (zh) | 用于访问带标签的物品的信息的方法以及相关装置 | |

| JPH0383132A (ja) | ソフトウェア保護制御方式 | |

| WO2025001057A1 (zh) | 车辆及其通信安全认证方法、装置、电子设备和存储介质 | |

| JP2008005408A (ja) | 記録データ処理装置 | |

| US7269259B1 (en) | Methods and apparatus for authenticating data as originating from a storage and processing device and for securing software and data stored on the storage and processing device | |

| JP2005505853A (ja) | ユーザデータを読出し又は書込みするための装置及び方法 | |

| JP2008527892A (ja) | セキュアホストインタフェース | |

| JP2007282064A (ja) | データ処理装置、データ処理方法、記憶媒体、プログラム | |

| JP4284925B2 (ja) | 記録装置、リストア方法、プログラム、記録媒体 | |

| JP3184189B2 (ja) | 電子化データ保護システム、使用許諾者側装置、使用者側装置、使用許諾情報生成処理方法および電子化データ復号処理方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20040323 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20060725 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20060925 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20070116 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070319 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20070326 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20080318 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20080515 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20080805 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20080807 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20110815 Year of fee payment: 3 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20120815 Year of fee payment: 4 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20120815 Year of fee payment: 4 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130815 Year of fee payment: 5 |

|

| LAPS | Cancellation because of no payment of annual fees |