JP2013182482A - Attached file relay device, method for relaying attached file, and program - Google Patents

Attached file relay device, method for relaying attached file, and program Download PDFInfo

- Publication number

- JP2013182482A JP2013182482A JP2012046741A JP2012046741A JP2013182482A JP 2013182482 A JP2013182482 A JP 2013182482A JP 2012046741 A JP2012046741 A JP 2012046741A JP 2012046741 A JP2012046741 A JP 2012046741A JP 2013182482 A JP2013182482 A JP 2013182482A

- Authority

- JP

- Japan

- Prior art keywords

- attached file

- approval

- terminal

- information

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Granted

Links

Images

Landscapes

- Information Transfer Between Computers (AREA)

Abstract

Description

本発明は、添付ファイル中継装置、添付ファイル中継方法、及び、プログラムに関する。 The present invention relates to an attached file relay device, an attached file relay method, and a program.

電子メールの添付ファイルは本文よりも秘匿性の高い重要なデータである場合が多い。従って、電子メールの添付ファイルを暗号化して送信することなどが行われている。また、電子メールの添付ファイルを安全に受け渡すための種々の技術が知られている。 In many cases, the attached file of an e-mail is important data that is more confidential than the text. Therefore, an attached file of an electronic mail is encrypted and transmitted. Various techniques for safely delivering an attached file of an electronic mail are known.

例えば、特許文献1では、送信側の端末から送信された電子メールの添付ファイルを暗号化して受信側の端末へ送信すると共に、送信完了メールを送信側の端末へ送信する。その後、当該送信完了メールに記された照会アドレスにアクセスされたことに応じて、パスワード通知メールを受信側の端末に送信することにより、添付ファイルを自動的に暗号化することができると共に、ユーザに手間をかけさせず安全に暗号パスワードを通知することができる。 For example, in Patent Document 1, an attached file of an e-mail transmitted from a transmission side terminal is encrypted and transmitted to a reception side terminal, and a transmission completion mail is transmitted to the transmission side terminal. Then, in response to access to the inquiry address written in the transmission completion email, the attached file can be automatically encrypted by sending a password notification email to the receiving terminal, and the user It is possible to notify the encryption password safely without taking time and effort.

特許文献1では、社内メールのようにセキュリティが確保されている場合であっても添付ファイルを暗号化する等の処理が必要であり、手間がかかり面倒であった。また、特許文献1では、電子メールの宛先毎に、暗号化の手法を変更したりする等の状況に応じた対応ができなかった。 In Patent Document 1, processing such as encryption of an attached file is necessary even when security is ensured as in-house mail, which is troublesome and troublesome. Further, in Patent Document 1, it is not possible to cope with the situation such as changing the encryption method for each e-mail destination.

本発明は、上述事情に鑑みてなされたものであり、電子メールの宛先の環境に応じた最適な手法で、宛先を添付ファイルにアクセスさせることが可能な添付ファイル中継装置、添付ファイル中継方法、及び、プログラムを提供することを目的とする。 The present invention has been made in view of the above circumstances, and is an attached file relay device, an attached file relay method, and an attached file relay method capable of allowing the destination to access the attached file by an optimum method according to the environment of the destination of the e-mail. And it aims at providing a program.

上記目的を達成するため、本発明の第1の観点に係る添付ファイル中継装置は、

送信者端末から、受信者端末を宛先とする添付ファイル付きの電子メールを受信する電子メール受信手段と、

前記受信した電子メールの宛先の環境に基づいて、前記電子メールの添付ファイルに対する処理方法を判別する処理判別手段と、

前記判別された処理方法に基づいて、前記添付ファイルを前記受信者端末にアクセスさせるための処理を実行する処理実行手段と、

を備えることを特徴とする。

In order to achieve the above object, an attached file relay device according to the first aspect of the present invention provides:

An e-mail receiving means for receiving an e-mail with an attached file addressed to the recipient terminal from the sender terminal;

Processing determining means for determining a processing method for the attached file of the e-mail based on an environment of a destination of the received e-mail;

Based on the determined processing method, processing execution means for executing processing for causing the recipient terminal to access the attached file;

It is characterized by providing.

上記目的を達成するため、本発明の第2の観点に添付ファイル中継方法は、

送信者端末から、受信者端末を宛先とする添付ファイル付きの電子メールを受信し、

前記受信した電子メールの宛先の環境に基づいて、前記電子メールの添付ファイルに対する処理方法を判別し、

前記判別された処理方法に基づいて、前記添付ファイルを前記受信者端末にアクセスさせるための処理を実行する、

ことを特徴とする。

In order to achieve the above object, the attached file relay method according to the second aspect of the present invention is:

Receive an email with an attached file addressed to the receiver terminal from the sender terminal,

Based on the environment of the destination of the received email, determine a processing method for the attached file of the email,

Based on the determined processing method, a process for causing the recipient terminal to access the attached file is executed.

It is characterized by that.

上記目的を達成するため、本発明の第3の観点に係るプログラムは、

コンピュータを、

送信者端末から、受信者端末を宛先とする添付ファイル付きの電子メールを受信する電子メール受信手段、

前記受信した電子メールの宛先の環境に基づいて、前記電子メールの添付ファイルに対する処理方法を判別する処理判別手段、

前記判別された処理方法に基づいて、前記添付ファイルを前記受信者端末にアクセスさせるための処理を実行する処理実行手段、

として機能させる。

In order to achieve the above object, a program according to the third aspect of the present invention provides:

Computer

An e-mail receiving means for receiving an e-mail with an attached file addressed to the recipient terminal from the sender terminal;

Processing determining means for determining a processing method for the attached file of the e-mail based on an environment of a destination of the received e-mail;

A process execution means for executing a process for causing the recipient terminal to access the attached file based on the determined processing method;

To function as.

本発明によれば、電子メールの宛先の環境に応じた最適な手法で、宛先を添付ファイルにアクセスさせることが可能となる。 According to the present invention, the destination can access the attached file by an optimum method according to the environment of the destination of the e-mail.

以下、本発明を実施するための形態について図を参照して詳細に説明する。なお図中、同一または同等の部分には同一の符号を付す。 Hereinafter, embodiments for carrying out the present invention will be described in detail with reference to the drawings. In the drawings, the same or equivalent parts are denoted by the same reference numerals.

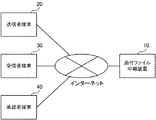

本発明の実施形態に係る添付ファイル中継装置10を備えたシステムの構成を図1に示す。添付ファイル中継装置10は、インターネットを介して、送信者端末20、受信者端末30、及び、承認者端末40と相互通信可能に接続される。添付ファイル中継装置100は、送信者端末20から受信者端末30宛に送信された電子メールの添付ファイルを安全に中継する装置である。なお、承認者端末40は、承認者が添付ファイルへのアクセスを承認するために使用される端末である。なお、図1では、各端末20〜40は1つずつ示されているが、実際には、それぞれ複数の端末20〜40があるものとする。また、各端末20〜40は、操作部、表示部、通信部、制御部等を備えた一般的なPC(Personal Computer)である。また、各端末20〜40は、ブラウザを備えインターネットにアクセスする機能を備える。また、各端末20〜40には電子メールソフト(メーラー)がインストールされており、メーラーの機能により、電子メールの作成や送受信を行うことが可能である。

FIG. 1 shows the configuration of a system including an attached

添付ファイル中継装置10は、CPU(Central Processing Unit)、ROM(Read Only Memory)、RAM(Random Access Memory)、ハードディスクドライブ、及び、NIC(Network Interface Card)等の通信インタフェースを備えたコンピュータである。添付ファイル中継装置10は、機能的には、図2に示すように、メール受信部11と、処理判別部12と、添付ファイル処理部13と、データ記憶部14とを備える。

なお、メール受信部11、処理判別部12、及び、添付ファイル処理部13は、CPUがROMに格納されている動作プログラムを実行することにより機能的に実現される。また、データ記憶部14は、ハードディスクドライブに記憶されている情報やデータベースである。

The attached

The mail receiving unit 11, the

メール受信部11は、送信者端末20から電子メールを受信する。

処理判別部12は、メール受信部11が受信した電子メールの宛先アドレス、宛先ドメイン等の情報とデータ記憶部14に記憶されている情報とに基づいて、受信した電子メールに対して実行する処理を判別する。

The mail receiving unit 11 receives an e-mail from the

The

添付ファイル処理部13は、メール受信部11が受信した電子メールに対して、処理判別部12が判別した処理を実行する。添付ファイル処理部13は、処理の内容に応じて、暗号化部131と、メール送信部132と、承認処理部133と、WEB承認処理部134と、DLサイト処理部135とを備える。

The attached

暗号化部131は、受信した電子メールの添付ファイルを暗号化する。

The

メール送信部132は、受信した電子メールの宛先に指定されている受信者端末30へ電子メールを送信する。

The

承認処理部133は、受信した電子メールの添付ファイルを開くための承認を依頼する承認依頼メールを、承認者端末40に送信する。また、承認処理部133は、承認者端末40又はWEB承認処理部134からの承認回答メールの受信に応答して、承認された添付ファイルへのアクセス方法を通知するアクセス方法通知メールを受信者端末30に送信する。

The

WEB承認処理部134は、承認者端末40がWeb上からなした操作に応じて、アクセス方法通知メールを受信者端末30に送信する。

The WEB

DLサイト処理部135は、添付ファイルをダウンロードするためのWebサイト(ダウンロードサイト)に関連する各種の処理を実行する。具体的には、DLサイト処理部135は、受信した電子メールから添付ファイルを分離し、データ記憶部14に保存する。また、DLサイト処理部135は、受信者端末30からの添付ファイルのダウンロード要求を受けて、データ記憶部14に記憶されている添付ファイルを要求元の受信者端末30に送信する。

The DL

データ記憶部14には、各種の情報が記憶される。具体的には、データ記憶部14には、図3に示すように、ユーザ情報記憶DB141と、DLサイト利用者管理DB142と、DL情報格納DB143と、送信メール管理DB144と、Web承認用DB145と、システム情報設定ファイル146とが記憶される。

Various types of information are stored in the

ユーザ情報記憶DB141には、添付ファイル中継装置10を利用可能なユーザ毎に、ユーザに関する情報(ユーザ情報)が記憶されている。図4に、ユーザ情報の構成例を示す。ユーザ情報は、ユーザのユーザID1dと、メールアドレス2dと、代替メールアドレス3dと、承認者メールアドレス4dと、メール添付要否フラグ5dと、送信結果メール要否フラグ6dと、送信メール格納場所7dと、Web承認用データ格納場所8dと、セキュリティ設定情報9dと、ドメイン毎に作成されるドメイン別セキュリティ設定情報10dと、宛先アドレス毎に作成されるアドレス別セキュリティ設定情報11dとから構成される。承認者メールアドレス4dは、送信者端末20から受信者端末30に送信した電子メールに承認者の承認が必要である場合の承認者のメールアドレスを示す。メール添付要否フラグ5dは、承認者に承認依頼メールを送信する際に、元のメールを添付するか否かを示す情報である。送信結果メール要否フラグ6dは、宛先アドレス先への電子メールの送信が完了した際に、その結果を送信者であるこのユーザに送信するか否かを示す情報である。送信メール格納場所7dは、このユーザが送信した電子メールに関する情報が格納される送信メール管理DB144内の場所を示す情報である。Web承認用データ格納場所8dは、承認者であるこのユーザがWebから承認をする際に必要な情報が格納されるWeb承認用DB145内の場所を示す情報である。

In the user

セキュリティ設定情報9dは、電子メールの添付ファイルをどのような形で受信者端末30に送信するかを規定する情報である。具体的には、セキュリティ設定情報9dは、図5(A)に示すように、DLサイト利用フラグ9d1と、暗号化有無フラグ9d2と、暗号化設定情報と、承認設定情報とから構成される。

The

DLサイト利用フラグ9d1は、電子メールの添付ファイルを受信者端末30に送信するために、ダウンロードサイトを利用するか否かを示す情報である。

The DL site use flag 9d1 is information indicating whether or not to use the download site in order to transmit the attached file of the e-mail to the

暗号化有無フラグ9d2は、添付ファイルを暗号化するか否かを示す情報である。暗号化有無フラグ9d2で暗号化すると設定されている場合、暗号化設定情報に規定されている情報に基づいて、添付ファイルが暗号化される。暗号化設定情報は、暗号化方式9d3と、パスワード長9d4と、暗号化後の拡張子9d5と、固定パスワード9d6等を含む情報である。添付ファイルは、暗号化方式9d3で規定されている方式で暗号化される。また、パスワード長9d4は、暗号化した添付ファイルを復号するためのパスワードの長さの条件を規定する。暗号化後の拡張子9d5は、暗号化した添付ファイルに付与する拡張子の種類を規定し、例えば、「.zip」や「.lzh」や「.exe」などの拡張子である。固定パスワードは、暗号化した添付ファイルを復号するためのパスワードを固定のパスワードにする場合に設定される情報である。 The encryption presence / absence flag 9d2 is information indicating whether or not to encrypt an attached file. When it is set to encrypt with the encryption presence / absence flag 9d2, the attached file is encrypted based on the information defined in the encryption setting information. The encryption setting information is information including an encryption method 9d3, a password length 9d4, an encrypted extension 9d5, a fixed password 9d6, and the like. The attached file is encrypted by a method defined by the encryption method 9d3. The password length 9d4 defines a password length condition for decrypting the encrypted attached file. The encrypted extension 9d5 defines the type of extension added to the encrypted attached file, and is an extension such as “.zip”, “.lzh”, “.exe”, or the like. The fixed password is information set when the password for decrypting the encrypted attached file is a fixed password.

承認設定情報は、自己承認要否フラグ9d7と承認者承認要否フラグ9d8とから構成される。自己承認要否フラグ9d7は、電子メールの添付ファイルを取得するためのダウンロードサイトへのアクセス方法や暗号化された添付ファイルを複合するためのパスワードを受信者端末30に通知する際に、自己(電子メールの送信者であるユーザ)の承認が必要であるか否かを示す情報である。承認者承認要否フラグ9d8は、電子メールの添付ファイルを取得するためのダウンロードサイトへのアクセス方法や暗号化された添付ファイルを複合するためのパスワードを受信者端末30に通知する際に、このユーザの承認者の承認が必要であるか否かを示す情報である。

The approval setting information includes a self-approval necessity flag 9d7 and an approver approval necessity flag 9d8. The self-approval necessity flag 9d7 is used when notifying the

ドメイン別セキュリティ設定情報10dは、特定ドメイン宛の電子メールに対して、添付ファイルをどのような形で受信者端末30に送信するかを規定する情報である。ドメイン別セキュリティ設定情報10dは、設定したいドメインの数だけ作成される。ドメイン別セキュリティ設定情報10dは、図5(B)に示すように、図5(A)に示すセキュリティ設定情報9dに対象となるドメインのドメイン名10d1が加えられた構成を有する。即ち、ドメイン別セキュリティ情報は、ドメイン名10d1と、DLサイト利用フラグ10d2と、暗号化有無フラグ10d3と、暗号化設定情報(暗号化方式10d4、パスワード長10d5、暗号化後の拡張子10d6、固定パスワード10d7)と、承認設定情報(自己承認要否フラグ10d8、承認者承認フラグ10d9)とから構成される。

The domain-specific

アドレス別セキュリティ設定情報11dは、特定アドレス宛の電子メールに対して、添付ファイルをどのような形で受信者端末30に送信するかを規定する情報である。アドレス別セキュリティ設定情報11dは、設定したい宛先アドレスの数だけ作成される。アドレス別セキュリティ設定情報11dは、図5(C)に示すように、図5(A)に示すセキュリティ設定情報9dに対象となる宛先アドレス11d1が加えられた構成を有する。即ち、ドメイン別セキュリティ情報は、宛先アドレス11d1と、DLサイト利用フラグ11d2と、暗号化有無フラグ11d3と、暗号化設定情報(暗号化方式11d4、パスワード長11d5、暗号化後の拡張子11d6、固定パスワード11d7)と、承認設定情報(自己承認要否フラグ11d8、承認者承認フラグ11d9)とから構成される。

The address-specific

図3に戻り、DLサイト利用者管理DB142は、ユーザ毎に、ユーザがダウンロードサイトを利用するために必要な各種の情報が記憶される。具体的には、DLサイト利用者管理DB142には、図6に示すように、ユーザ毎に、ダウンロードサイトにログインするためのログインID142c1、ログインパスワード142c2、有効期限142c3、格納場所142c4等が記憶される。なお、格納場所142c4は、DL情報格納DB143内のどの場所(フォルダ)に、このユーザに関するデータが記憶されるかを示す情報である。

Returning to FIG. 3, the DL site

図3に戻り、DL情報格納DB143には、ユーザ毎に、ユーザがダウンロードサイトに格納した添付ファイル等のデータがフォルダ毎に格納される。

Returning to FIG. 3, the DL

送信メール管理DB144には、送信者毎に、送信者が送信した電子メールに関する情報や後述するアクセスキーなどが記憶される。

The transmission

Web承認用DB145には、承認者毎に、承認者がWebから承認をする際に必要となる情報が格納される。

The

システム情報設定ファイル146には、この添付ファイル中継装置10を備えたシステム全体で共通に参照される各種の設定データが定義されている。例えば、システム情報設定ファイル146には、図7に示すように、システムバージョン、ホスト名、ホストID、添付ファイル中継装置10のIPアドレス、ユーザ管理ディレクトリへのパス、添付ファイル中継装置10のメールアドレス、暗号化除外拡張子リスト等が設定される。なお、暗号化除外拡張子リストは、暗号化を行わない添付ファイルの拡張子のリストを示す。例えば、図7に示すように暗号化除外拡張子リストが定義されている場合、「○○.zzz」や「××.yyy」のような添付ファイルは、暗号化の対象からは自動的に除外される。

In the system

続いて、添付ファイル中継装置10で、受信者端末30から受信者端末30宛の電子メールを受信した際の処理(電子メール受信処理)の詳細について、図8、図9、図10のフローチャートを参照して説明する。

Subsequently, the details of the process (e-mail reception process) when the attached

送信者端末20のユーザは、送信者端末20を操作して、メーラー上から受信者端末30宛の電子メールを作成し、添付ファイル中継装置10に送信する。なお、以下の説明では、この電子メールのことを、他の電子メールと区別するために、オリジナルメールと呼称して説明する。図11に、送信者端末20から送信されたオリジナルメールの例を示す。オリジナルメールは、差出人アドレス(From)、宛先アドレス(To)、メッセージID(Message-ID)、題名(Subject)等が記載されるヘッダ部J1と、本文の内容が記載される本文部J2とを備える。なお、メッセージIDは、各オリジナルメールを一意に識別するために付与されるIDである。また、電子メールには、ファイル(添付ファイル)J3が添付される場合もある。

The user of the

添付ファイル中継装置10のメール受信部11が送信者端末20から電子メール(オリジナルメール)を受信すると、まず、処理判別部12は、オリジナルメールに添付ファイルが付与されているか否かを判別する(図8;ステップS101)。

When the mail receiving unit 11 of the attached

添付ファイルが付与されていない電子メールであると判別した場合(ステップS101;No)、オリジナルメールに対して特別な処理を行う必要は無い。従って、メール送信部132は、オリジナルメールの宛先に設定されている受信者端末30にオリジナルメールを送信して(ステップS102)、電子メール受信処理は終了する。

When it is determined that the electronic mail is not attached with an attached file (step S101; No), it is not necessary to perform special processing on the original mail. Accordingly, the

添付ファイルが付与されている電子メールであると判別した場合(ステップS101;Yes)、処理判別部12は、オリジナルメールの送信者のユーザ情報をユーザ情報記憶DB141から取得する。具体的には、処理判別部12は、オリジナルメールのヘッダ部の差出人アドレス(From)のメールアドレスをメールアドレス2dとして有するユーザ情報を、ユーザ情報記憶DB141から取得すればよい(ステップS103)。

If it is determined that the email is an attached file (step S101; Yes), the

続いて、処理判別部12は、システム情報設定ファイル146を参照して、暗号化除外拡張子リストに設定されている拡張子のリストを取得する(ステップS104)。

Subsequently, the

続いて、処理判別部12は、ステップS103で取得したユーザ情報のアドレス別セキュリティ設定情報11d、ドメイン別セキュリティ設定情報10d、セキュリティ設定情報9dのなかから、受信したオリジナルメールに対応する設定情報を取得するセキュリティ設定取得処理を実行する(ステップS105)。

Subsequently, the

セキュリティ設定取得処理の詳細について、図12のフローチャートを用いて説明する。セキュリティ設定取得処理が開始されると、まず、処理判別部12は、ステップS103で取得したユーザ情報のアドレス別セキュリティ設定情報11dの中から、オリジナルメールの宛先アドレス(To)に一致する宛先アドレス11d1を有するアドレス別セキュリティ設定情報11dが有るか否かを判別する(ステップS1051)。

Details of the security setting acquisition processing will be described with reference to the flowchart of FIG. When the security setting acquisition process is started, first, the

一致するアドレス別セキュリティ設定情報11dが有る場合(ステップS1051;Yes)、処理判別部12は、そのアドレス別セキュリティ設定情報11dを取得し(ステップS1052)、セキュリティ設定取得処理は終了する。

When there is matching address-specific

一致するアドレス別セキュリティ設定情報11dが無い場合(ステップS1051;No)、処理判別部12は、ステップS103で取得したユーザ情報のドメイン別セキュリティ設定情報10dの中から、オリジナルメールの宛先ドメインに一致するドメイン名10d1を有するドメイン別セキュリティ設定情報10dが有るか否かを判別する(ステップS1053)。

If there is no matching address-specific

一致するドメイン別セキュリティ設定情報10dが有る場合(ステップS1053;Yes)、処理判別部12は、そのドメイン別セキュリティ設定情報10dを取得し(ステップS1054)、セキュリティ設定取得処理は終了する。

If there is matching domain-specific

一致するドメイン別セキュリティ設定情報10dが無い場合(ステップS1053;No)、処理判別部12は、ステップS103で取得したユーザ情報のセキュリティ設定情報9dを取得し(ステップS1055)、セキュリティ設定取得処理は終了する。

When there is no matching domain-specific

図8に戻り、セキュリティ設定取得処理が終了すると、処理判別部12は、ステップS104で取得した暗号化除外拡張子リストと、ステップS105のセキュリティ設定情報取得処理で取得した情報とに基づいて、オリジナルメールの添付ファイルを暗号化するか否かを判別する(ステップS106)。具体的には、添付ファイルの拡張子が暗号化除外拡張子リストに登録されている拡張子と一致する場合、処理判別部12は、添付ファイルを暗号化しないと判別する。また、添付ファイルの拡張子が暗号化除外拡張子リストに登録されている拡張子と一致しない場合、処理判別部12は、セキュリティ設定情報取得処理で取得したアドレス別セキュリティ設定情報11d、ドメイン別セキュリティ設定情報10d、又は、セキュリティ設定情報9dの暗号化有無フラグ11d3、10d3、9d2を参照して、添付ファイルを暗号化するか否かを判別する。

Returning to FIG. 8, when the security setting acquisition process is completed, the

続いて、ステップS106で添付ファイルを暗号化すると判別した場合、処理判別部12は、暗号化するための暗号化設定情報(暗号化方式、パスワード長、暗号化後の拡張子、固定パスワード等)を、その判別に利用したアドレス別セキュリティ設定情報11d、ドメイン別セキュリティ設定情報10d、又は、セキュリティ設定情報9dから取得する(ステップS107)。

Subsequently, when it is determined in step S106 that the attached file is to be encrypted, the

続いて、処理判別部12は、ステップS105のセキュリティ設定情報取得処理で取得した情報に基づいて、ダウンロードサイトを経由して、オリジナルメールの添付ファイルを受信者端末30に送信するか否かを判別する(ステップS108)。具体的には、処理判別部12は、セキュリティ設定情報取得処理で取得したアドレス別セキュリティ設定情報11d、ドメイン別セキュリティ設定情報10d、又は、セキュリティ設定情報9dのDLサイト利用フラグ11d2、10d2、9d1を参照して、ダウンロードサイト利用の有無を判別する。

Subsequently, the

続いて、処理判別部12は、ステップS105のセキュリティ設定情報取得処理で取得した情報に基づいて、オリジナルメールの添付ファイルに承認者又は送信者の承認が必要か否かを判別する(ステップS109)。具体的には、処理判別部12は、セキュリティ設定情報取得処理で取得したアドレス別セキュリティ設定情報11d、ドメイン別セキュリティ設定情報10d、又は、セキュリティ設定情報9dの承認設定情報(自己承認要否フラグ11d8、10d8、9d7と承認者承認要否フラグ11d9、10d9、9d8)を参照して、承認が必要であるか否かを判別する。

Subsequently, based on the information acquired in the security setting information acquisition process of step S105, the

続いて、処理判別部12は、ステップS106で添付ファイルを暗号化しないと判別され、且つ、ステップS108でダウンロードサイトを利用しないと判別されたか否かを判別する(ステップS110)。

Subsequently, the

添付ファイルを暗号化せず、且つ、ダウンロードサイトを利用しないと判別された場合(ステップS110;Yes)、オリジナルメールに対して特別な処理を行う必要は無い。従って、メール送信部132は、このオリジナルメールの宛先に設定されている受信者端末30にオリジナルメールを送信して(ステップS102)、電子メール受信処理は終了する。

If it is determined that the attached file is not encrypted and the download site is not used (step S110; Yes), there is no need to perform special processing on the original mail. Accordingly, the

添付ファイルを暗号化せず、且つ、ダウンロードサイトを利用しないと判別されなかった場合(ステップS110;Yes)、処理判別部12は、ステップS106で添付ファイルの暗号化をすると判別されたか否かを判別する(図9:ステップS111)。

If it is not determined that the attached file is not encrypted and the download site is not used (step S110; Yes), the

暗号化をすると判別された場合(ステップS111;Yes)、暗号化部131は、ステップS107で取得した暗号化設定情報に基づいて、オリジナルメールの添付ファイルを暗号化(暗号化や拡張子の変更、パスワードの設定等)する(ステップS112)。

When it is determined that encryption is to be performed (step S111; Yes), the

暗号化をしないと判別された場合(ステップS111;No)、又は、ステップS112で暗号化をした後、処理判別部12は、ステップS108でダウンロードサイトを利用すると判別されたか否かを判別する(ステップS113)。

When it is determined that encryption is not performed (step S111; No), or after encryption is performed in step S112, the

ダウンロードサイトを利用しないと判別した場合(ステップS113;No)、メール送信部132は、オリジナルメールにステップS112で暗号化した添付ファイルを添付した暗号化添付ファイル付メールを、宛先アドレス(To)に設定されている受信者端末30に送信する(ステップS114)。続いて、ステップS117に処理は移る。

When it is determined that the download site is not used (step S113; No), the

ここで、暗号化添付ファイル付メールの例を図13に示す。暗号化添付ファイル付メールのヘッダ部K1、本体部K2の内容は、図11に示すオリジナルメールの内容と同じであり、添付ファイルK3が暗号化されている点のみが異なる。 Here, FIG. 13 shows an example of an email with an encrypted attached file. The contents of the header part K1 and the body part K2 of the encrypted attached file-attached mail are the same as the contents of the original mail shown in FIG. 11, except that the attached file K3 is encrypted.

図9に戻り、ダウンロードサイトを利用すると判別した場合(ステップS113;Yes)、DLサイト処理部135は、添付ファイルをDL情報格納DB143の所定の場所に格納する(ステップS115)。具体的には、DLサイト処理部135は、オリジナルメールの受信者がログインするためのログインID142c1とログインパスワード142c2とを作成し、DLサイト利用者管理DB142に新規のレコードとして登録する。なお、ここで作成するユーザIDは、DLサイト利用者管理DBに登録済みのログインID142c1と重複しないものとする。また、ログインパスワード142c2は、乱数等を用いてランダムに作成する。続いて、DLサイト処理部135は、この新規登録したレコードの格納場所142c4として、DL情報格納DB143内で空いている任意の場所を設定する。続いて、DLサイト処理部135は、新規登録したDLサイト利用者DB142のレコードの格納場所142c4が示すDL情報格納DB143の格納場所に、添付ファイルを登録(格納)する。なお、DLサイト処理部135は、新規登録したDLサイト利用者DB142のレコード、及び、DL情報格納DB143に格納した添付ファイルを自動的に削除するための有効期限142c3を登録してもよい。

Returning to FIG. 9, when it is determined that the download site is used (step S113; Yes), the DL

続いて、DLサイト処理部135は、オリジナルメールから添付ファイルを削除した電子メール(添付ファイル削除メール)を、オリジナルメールの宛先アドレス(To)に設定されている受信者端末30に送信する(ステップS116)。図14に、図11に示すオリジナルメールから添付ファイルを削除した添付ファイル削除メールの例を示す。なお、この例に示すように、添付ファイル削除メールの本体部L2には、添付ファイルが削除されたことを知らせる内容のメッセージを新たに記載してもよい。続いて、ステップS117に処理は移る。

Subsequently, the DL

図10のステップS117において、処理判別部12は、ステップS109で添付ファイルへのアクセス方法を通知するために承認者(又は送信者)の承認が必要であると判別したか否かを判別する。

In step S117 of FIG. 10, the

承認が必要でないと判別した場合(ステップS117;No)、メール送信部132は、添付ファイルへのアクセス方法を通知するアクセス方法通知メールを作成し、オリジナルメールの宛先に設定されている受信者端末30に送信する(ステップS118)。例えば、添付ファイルを暗号化して受信者端末30に送信している場合は、メール送信部132は、暗号化を解除するためのパスワードが記載されたアクセス方法通知メールを送信する。また、ダウンロードサイトを利用して添付ファイルをアップロードしている場合は、ダウンロードサイト内の添付ファイルへのアクセス先を示すURL(Uniform Resource Locator)が記載されたアクセス方法通知メールを送信する。

When it is determined that the approval is not necessary (step S117; No), the

アクセス方法通知メールの送信が完了すると、メール送信部132は、オリジナルメールの差出人である送信者端末20に、添付ファイルの送信が完了したことを示す送信完了メールを送信し(ステップS119)、電子メール受信処理は終了する。

When the transmission of the access method notification mail is completed, the

また、承認が必要であると判別した場合(ステップS117;Yes)、承認処理部133は、ステップS103で取得したユーザ情報で定義されている、送信メール格納場所7dを特定する(ステップS120)。

If it is determined that approval is required (step S117; Yes), the

続いて、承認処理部133は、暗号化情報を作成する(ステップS121)。暗号化情報は、図15に示すような、所定の文字列であるセパレータで区切られた、オリジナルメールの宛先アドレスと、暗号化されたデータ(暗号化データ)とから構成される情報である。なお、暗号化データとして暗号化される情報は、ステップS104のセキュリティ設定取得処理で取得されたセキュリティに関する各種の情報(DLサイト利用フラグ、暗号化有無フラグ、承認設定情報等)、暗号化した場合のパスワード、ダウンロードサイトに添付ファイルを保存した場合のアクセスURL、オリジナルメールに関する各種の情報(宛先アドレス、メッセージID、送信日時、サブジェクト等)等である。

Subsequently, the

図10に戻り、続いて、承認処理部133は、承認者が添付ファイルにアクセスするためのアクセスキーを作成する(ステップS122)。図16に、アクセスキーの例を示す。アクセスキーは、オリジナルメールの送信者のユーザIDを暗号化した文字列、オリジナルメールのメッセージIDやシステム情報設定ファイル146に記載されているバージョン等の固定情報を暗号化した文字列、及び、4桁のチェック用ハッシュ、およびこれらを区切る文字「@」から構成される文字列データである。

Returning to FIG. 10, subsequently, the

図10に戻り、続いて、承認処理部133は、ステップS120で特定された送信メール管理DB144内の格納場所に、図17に示すように、ステップS122で作成したアクセスキー、及び、オリジナルメールに関する各種の情報(処理時間、メッセージID、送信日時、差出人アドレス(From)、宛先アドレス(To)、サブジェクト(Subject))等を格納する(ステップS123)。

Returning to FIG. 10, subsequently, the

図10に戻り、続いて、承認処理部133は、ステップS103で取得したユーザ情報で定義されている承認者メールアドレス4dを取得する。そして、承認処理部133は、承認者メールアドレス4dから、承認者のユーザ情報を特定し、特定した承認者のユーザ情報からWeb承認用DB145の格納場所(Web承認用データ格納場所8d)を特定する(ステップS124)。

Returning to FIG. 10, subsequently, the

続いて、承認処理部133は、特定したWeb承認用DB145の格納場所に、図18に示すように、ステップS122で作成したアクセスキー、オリジナルメールに関する情報、及び、ステップS121で作成した暗号化情報等を格納する(ステップS125)。

Subsequently, as shown in FIG. 18, the

図10に戻り、続いて、承認処理部133は、添付ファイルの承認を依頼する承認者端末40宛に、承認依頼メールを作成して送信する(ステップS126)。なお、承認者端末40の宛先は、ステップS103で特定したユーザ情報の承認者メールアドレス4dより特定すればよい。また、ステップS105で特定した設定情報の自己承認要否フラグ11d8、10d8、9d7で自己承認が必要と設定されている場合には、オリジナルメールの送信元の送信者端末20に承認依頼メールを送信する。以上で、電子メール受信処理は終了する。

Returning to FIG. 10, subsequently, the

ここで、承認依頼メールの例を図19に示す。承認依頼メールはヘッダ部M1と本文部M2と添付ファイルM3とから構成される。ヘッダ部M1の差出人アドレス(From)には、システム情報設定ファイル146て定義されている添付ファイル中継装置10のメールアドレスが記載される。また、宛先アドレス(To)には、承認者のメールアドレスが記載される。また、メッセージID(Message-ID)には現在時刻等の情報からユニークな情報が自動的に記載される。また、参照元メッセージ(References)及び返信元メッセージ(In-Reply-To)にはオリジナルメールのMessage-IDが記載される。

Here, an example of the approval request mail is shown in FIG. The approval request mail is composed of a header part M1, a body part M2, and an attached file M3. In the sender address (From) of the header part M1, the mail address of the attached

また、承認依頼メールの本文部M2には、ステップS121で作成した暗号化情報と、ステップS122で作成したアクセスキーとが記載される。また、メール添付要否フラグ5dで添付必要と設定されている場合、承認者の確認用に、オリジナルメールが添付ファイルM3として添付される。なお、このオリジナルメールの添付ファイルM3は、特に暗号化はなされていないものとする。なお、図19は、ダウンロードサイトを利用し、添付ファイルを暗号化している場合の承認依頼メールを示したものであり、ダウンロードサイトの使用有無、暗号化の有無に応じて、適宜本体部M2の文言を変えた承認依頼メールが作成される。

Further, the encrypted information created in step S121 and the access key created in step S122 are described in the body part M2 of the approval request mail. In addition, when the

続いて、承認者からの承認操作に基づいて、添付ファイルの承認を行う承認処理について説明する。電子メール受信処理により、承認者端末40(自己承認の場合は送信者端末20)は、承認依頼メールを受信する。承認者は、受信した承認依頼メールの内容に従い、「Webサイトからの承認」、若しくは、「メール返信での承認」の何れかを、承認者端末40から行う。

Next, an approval process for approving an attached file based on an approval operation from an approver will be described. By the e-mail receiving process, the approver terminal 40 (

「メール返信での承認」をする場合、承認者は、承認者端末40を操作して、受信した承認依頼メールに返信する形で承認への回答を通知する承認回答メールを作成し、添付ファイル中継装置10に送信する。

In the case of “approval by e-mail reply”, the approver operates the

図19に示す承認依頼メールに対応した承認回答メールの例を図20に示す。承認回答メールはヘッダ部N1と本文部N2とから構成される。ヘッダ部N1の差出人アドレス(From)には、この承認者のメールアドレスが記載される。また、宛先アドレス(To)には、承認依頼メールの送信元である添付ファイル中継装置10のメールアドレスが記載される。

An example of an approval reply mail corresponding to the approval request mail shown in FIG. 19 is shown in FIG. The approval reply mail is composed of a header part N1 and a text part N2. In the sender address (From) of the header part N1, the mail address of this approver is described. In addition, in the destination address (To), the mail address of the attached

承認回答メールの本体部N2には、図19に示す承認依頼メールの内容が引用される。即ち、本体部には、暗号化情報やアクセスキーが記載される。なお、承認者は、本体部内に記載されている暗号化情報内のオリジナルメールの受信者アドレスのうち、承認しない(添付ファイルにアクセスさせる対象としない)受信者端末30のアドレスがある場合、そのアドレスの記載を削除した承認回答メールを作成する。

The content of the approval request mail shown in FIG. 19 is quoted in the main body N2 of the approval reply mail. That is, encryption information and access keys are written in the main body. If the approver has an address of the

また、「Webサイトからの承認」をする場合、承認者は、承認者端末40の操作部を操作して、承認依頼メールに記載されているURL先が示す添付ファイル中継装置10が提供する承認用Webサイトに自身のユーザIDでログインする。

In addition, in the case of “approval from the website”, the approver operates the operation unit of the

添付ファイル中継装置10のWEB承認処理部134は、承認者からのログインがあると、その承認者のユーザIDを有するユーザ情報をユーザ情報記憶DB141から取得する。そして、WEB承認処理部134は、取得したユーザ情報のWeb承認用データ格納場所8dが示すWeb承認用DB145の格納場所からオリジナルメールに関する情報等を取得し、取得した情報に基づいて、図21に示すような、自身が承認する必要がある承認依頼が全件表示される承認一覧画面を作成して、承認者端末40の表示部に表示させる。

When there is a login from the approver, the WEB

承認者は、承認者端末40を操作して、承認一覧画面から、承認を行いたい案件を選択する。この選択操作に応答して、添付ファイル中継装置10の承認処理部133は、図22に示すような詳細画面を承認者端末40の表示部に表示させる。承認者は、詳細画面の内容を確認した後、承認者端末40の操作部を操作して、承認する宛先アドレスをチェックし、承認ボタンをクリックする。このクリック操作に応答して、WEB承認処理部134は、詳細画面上からチェックされた情報に基づいて、前述した承認回答メールを作成して、承認処理部133に送信する。

The approver operates the

「メール返信での承認」により承認者端末40から承認回答メールを受信した場合、若しくは、「Webサイトからの承認」によりWEB承認処理部134から承認回答メールを受信した場合、添付ファイル中継装置10の承認処理部133は、図23、図24に示す承認処理を実施する。

When an approval reply mail is received from the

まず、承認処理部133は、受信した承認回答メールの本体部内のアクセスキーの部分を復号してユーザIDを取得する(ステップS201)。なお、このユーザIDは、前述したように、オリジナルメールの送信者のユーザIDである。

First, the

続いて、承認処理部133は、取得したユーザIDを有するユーザ情報をユーザ情報記憶DB141から取得し、このユーザ情報から承認者のメールアドレス2dを取得する(ステップS202)。なお、承認処理部133は、ユーザ情報から、承認者の代替メールアドレス3dを併せて取得してもよい。

Subsequently, the

続いて、承認処理部133は、ステップS202で取得した承認者のメールアドレス2d(又は代替メールアドレス3d)が、承認回答メールの送信者のメールアドレスと一致するか否かを判別する(ステップS203)。

Subsequently, the

一致しない場合(ステップS203;No)、承認者になりすました不正な第三者によって承認回答メールが送信されたものと考えられる。従って、以降の処理は実施されずに、承認処理は終了する。 If they do not match (step S203; No), it is considered that an approval reply email has been sent by an unauthorized third party pretending to be an approver. Therefore, the approval process is terminated without performing the subsequent processes.

一致する場合(ステップS203;No)、続いて、承認処理部133は、ステップS201で取得したユーザIDを有するユーザ情報をユーザ情報記憶DB141から取得し、このユーザ情報から送信メール管理DB144の格納場所7dを特定する(ステップS204)。

If they match (step S203; No), then the

続いて、承認処理部133は、特定した送信管理DB144の格納場所7dに格納されているアクセスキーに対応付けて格納されているオリジナルメールに関する情報や、暗号化情報等を取得する(ステップS205)。

Subsequently, the

続いて、承認処理部133は、受信した承認回答メールの本体部に記載されている暗号化情報を参照して、添付ファイルの送信先として承認者から承認された宛先アドレス(承認アドレス)を特定する(ステップS206)。

Subsequently, the

続いて、承認処理部133は、ステップS206で特定した承認アドレスが1件以上であるか否かを判別する(ステップS207)。承認アドレスが1件も無い場合(ステップS207;No)、ステップS212に処理は移る。

Subsequently, the

承認アドレスが1件以上の場合(ステップS207;Yes)、承認処理部133は、承認アドレスの全てが、ステップS205で取得したオリジナルメールの送信先アドレスの一覧の中に含まれているか否かを判別する(ステップS208)。

When there are one or more approval addresses (step S207; Yes), the

含まれていない場合(ステップS208;No)、承認者が誤った承認アドレスを承認回答メールに記載した場合や、成りすましによる不正承認がなされている可能性が考えられる。従って、以降の処理は実施せず、承認処理は終了する。 If it is not included (step S208; No), there is a possibility that the approver has described an incorrect approval address in the approval reply mail, or that improper approval by impersonation has been made. Therefore, the subsequent processing is not performed, and the approval processing ends.

含まれている場合(ステップS208;Yes)、承認処理部133は、ステップS205で取得した暗号化情報の暗号化データを復号し、添付ファイルを復号するためのパスワードや添付ファイルが保存されているダウンロードサイトへのアクセス方法を通知するアクセス方法通知メールを作成するために必要な各種の情報を取得する(ステップS209)。

If it is included (step S208; Yes), the

続いて、承認処理部133は、ステップS209で取得された情報に基づいて、DLサイトへのアクセス方法(URL、ログインID、ログインパスワード)や復号のためのパスワードを通知するアクセス方法通知メールを作成し、ステップS206で特定した承認アドレス宛に送信する(図24;ステップS210)。

Subsequently, the

ここで、アクセス方法通知メールの例を図25、図26に示す。図25は、ダウンロードサイトを利用しない場合(即ち、オリジナルメールの添付ファイルを暗号化して送信した場合)のアクセス方法通知メールを示した図である。ヘッダ部P1の差出人アドレス(From)、メッセージID(Message-ID)、参照元メッセージ(References)、返信元メッセージ(In-Reply-To)は、電子メール受信処理のステップS114で送信した暗号化添付ファイル付メールと同一に設定する。また、本体部P2には、添付ファイルを復号するためのパスワードと暗号化添付ファイル付メールに関する情報とを記載する。 Here, examples of access method notification mails are shown in FIGS. FIG. 25 is a diagram showing an access method notification mail when the download site is not used (that is, when the attached file of the original mail is encrypted and transmitted). The sender address (From), message ID (Message-ID), reference source message (References), and reply source message (In-Reply-To) in the header part P1 are the encrypted attachments transmitted in step S114 of the email reception process. Set the same as mail with file. Further, the main body part P2 describes a password for decrypting the attached file and information on the mail with the encrypted attached file.

また、図26は、添付ファイルを暗号化し、且つ、ダウンロードサイトを利用した場合のアクセス方法通知メールを示した図である。ヘッダ部Q1の差出人アドレス(From)、メッセージID(Message-ID)、参照元メッセージ(References)、返信元メッセージ(In-Reply-To)は、電子メール受信処理のステップS116で送信した添付ファイル削除メールと同一に設定する。また、本体部Q2には、ダウンロードサイトのURL、ログインID、ログインパスワード、ダウンロード有効期限、ファイルを暗号化している場合はパスワードの値、添付ファイル削除メールに関する情報を記載する。 FIG. 26 is a diagram showing an access method notification mail when the attached file is encrypted and the download site is used. The sender address (From), message ID (Message-ID), reference source message (References), and reply source message (In-Reply-To) in the header part Q1 are deleted from the attached file transmitted in step S116 of the e-mail receiving process. Set the same as email. In the main body Q2, the URL of the download site, login ID, login password, download expiration date, password value if the file is encrypted, and information on the attached file deletion mail are described.

図24に戻り、続いて、承認処理部133は、承認者端末40(送信者が承認した場合は送信者端末20)に、添付ファイルへのアクセス方法(ダウンロードサイトアクセス方法、暗号化パスワード)の通知が完了したことを知らせるアクセス方法通知完了メールを送信する(ステップS211)。

Returning to FIG. 24, subsequently, the

ここで、アクセス方法通知完了メールの例を図27に示す。ヘッダ部R1の参照元メッセージ(References)には、オリジナルメールのメッセージIDと、電子メール受信処理のステップS126で送信した承認依頼メールのメッセージIDとを設定する。また、返信元メッセージ(In-Reply-To)には、承認依頼メールのメッセージIDを設定する。また、本体部R2には、添付ファイルへのアクセス方法を通知した宛先一覧と、オリジナルメールに関する情報とが記載される。なお、図27は、ダウンロードサイトを使用し、添付ファイルを暗号化している場合のアクセス方法通知完了メールを示したものであり、ダウンロードサイト使用有無や暗号化有無に応じて、本体部R2の文言を適宜変更して記載する。 Here, an example of the access method notification completion mail is shown in FIG. In the reference source message (References) of the header part R1, the message ID of the original mail and the message ID of the approval request mail transmitted in step S126 of the e-mail reception process are set. Further, the message ID of the approval request mail is set in the reply source message (In-Reply-To). In addition, the main body R2 includes a destination list that notifies the access method to the attached file and information related to the original mail. FIG. 27 shows an access method notification completion e-mail when the download site is used and the attached file is encrypted. Depending on whether or not the download site is used and whether or not it is encrypted, Are described as appropriate.

図24に戻り、続いて、承認処理部133は、ステップS204で特定した格納場所に格納されている送信メール管理DB144内のデータを削除する(ステップS212)。

Returning to FIG. 24, subsequently, the

続いて、承認処理部133は、ステップS202で取得した承認者のメールアドレスから承認者のユーザ情報をユーザ情報記憶DB141から特定する(ステップS213)。そして、承認処理部133は、特定したユーザ情報のWeb承認用DB145の格納場所8dを特定する(ステップS214)。そして、承認処理部133は、Web承認用DB145の特定した格納場所8dに格納されているデータを削除する(ステップS215)。以上で承認処理は完了する。

Subsequently, the

続いて、アクセス方法通知メールを受信した受信者端末30がダウンロードサイトから添付ファイルを取得する処理について説明する。

Next, a process in which the

ユーザからの操作に応じて、受信者端末30は、受信したアクセス方法通知メールに記載されているURL先に、アクセス方法通知メールに記載されているログインIDとログインパスワードとを指定してアクセス(ログイン)する。添付ファイル中継装置10のDLサイト処理部135は、受信者端末30からのアクセスに応じて、図28に示すダウンロード処理を実行する。

In response to an operation from the user, the

まず、ダウンロード処理部は、ログインで指定されたログインIDとログインパスワードとが登録されているDLサイト利用者管理DB142のレコードの有無を判別する(ステップS301)。そのようなレコードが無い場合(ステップS301;No)、受信者端末30を認証できないこととなり、以降の処理は行われずに、ダウンロード処理は終了する。

First, the download processing unit determines whether there is a record in the DL site

DLサイト利用者管理DB142に対応するレコードが有る場合(ステップS301;Yes)、DLサイト処理部135は、このレコードから、DL情報格納DB143の格納場所142c4を特定する(ステップS302)。そして、DLサイト処理部135は、DL情報格納DB143の特定した格納場所に格納されているデータの一覧を表示するダウンロード一覧画面を受信者端末30に送信する(ステップS303)。

When there is a record corresponding to the DL site user management DB 142 (step S301; Yes), the DL

受信者は、受信者端末30操作して、表示されたダウンロード一覧画面から、ダウンロードしたい添付ファイルを選択する。この選択操作に応答して、DLサイト処理部135は、選択された添付ファイルを、受信者端末30に送信する(ステップS304)。なお、DLサイト処理部135は、送信した添付ファイルや、DLサイト利用者管理DB142で定義されている有効期限142c3を過ぎているデータを削除してもよい。以上でダウンロード処理は終了する。

The recipient operates the

このように、本実施形態によれば、ユーザ(メール送信者)毎に、そのユーザが送信する電子メールの宛先の環境(宛先アドレス、宛先ドメイン)に対して、暗号化の有無やダウンロードサイトの利用の有無や承認の有無等を細かく設定することができる。従って、電子メールの宛先の環境に応じた最適な手法で、電子メールの添付ファイルを安全に送信することが可能となる。 As described above, according to the present embodiment, for each user (mail sender), the presence / absence of encryption and the download site of the e-mail destination environment (destination address, destination domain) transmitted by the user are determined. Whether to use or not to approve can be set in detail. Therefore, it is possible to safely transmit the attached file of the e-mail by an optimum method according to the environment of the e-mail destination.

また、本実施形態によれば、受信した承認依頼メールに対して、返信メールを送信するだけで、容易に承認が可能である。また、この際、送信宛先毎に承認/否認を指定することができ、利便性が向上する。従って、送信宛先毎に承認を行うことが可能となり、宛先の一部に誤りがあった場合でも、メールの出しなおしをする必要がなくなる。 Further, according to the present embodiment, it is possible to easily approve simply by sending a reply mail to the received approval request mail. At this time, approval / denial can be designated for each transmission destination, and convenience is improved. Therefore, it becomes possible to perform approval for each transmission destination, and even if there is an error in a part of the destination, it is not necessary to re-send the mail.

また、本実施形態によれば、添付ファイルを暗号化し、且つ、ダウンロードサイト経由で受け渡しすることが可能であり、より安全に添付ファイルを受け渡しできるため、セキュリティをより向上させることができる。また、本実施形態では、上記2つのセキュリティ(「暗号化」と「ダウンロードサイト経由」)を使用しても、承認依頼メールは1通のみであり、承認者は1度の承認作業で完了させることができるため、利便性の面でもすぐれている。 Further, according to the present embodiment, the attached file can be encrypted and delivered via the download site, and the attached file can be delivered more safely, so that the security can be further improved. In this embodiment, even if the above two security types (“encryption” and “via download site”) are used, there is only one approval request mail, and the approver completes with one approval operation. Because it is possible, it is excellent in terms of convenience.

また、本実施形態によれば、承認、否認の手続きを全てメールの送信のみで実現可能である。従って、送信端末は、汎用のメールクライアントのみを使用し、添付ファイルを安全に受け渡しすることができる。 Further, according to the present embodiment, all approval and denial procedures can be realized only by sending an email. Therefore, the sending terminal can safely deliver the attached file using only a general-purpose mail client.

また、本実施形態では、承認のために送受信されるメールは、パスワードやオリジナルメールの情報が暗号化されてメール本文に記述される。従って、メールクライアントからの送信宛先毎の承認/否認において、不正な記述による不正承認などセキュリティ上のリスクを低減することができる。 In the present embodiment, the mail transmitted and received for approval is described in the mail body by encrypting the password and original mail information. Therefore, in the approval / denial for each transmission destination from the mail client, it is possible to reduce a security risk such as an unauthorized approval by an unauthorized description.

なお、本発明は、上記各実施形態に限定されず、本発明の要旨を逸脱しない部分での種々の変更は勿論可能である。 The present invention is not limited to the above-described embodiments, and various changes can be made without departing from the spirit of the present invention.

例えば、上記実施形態では、電子メールの宛先ドメインおよび宛先アドレス毎に、暗号化の有無等を設定することができた。しかし、これに限らず、宛先端末のIPアドレスや名称毎に対応するセキュリティ設定情報をユーザ毎に保持し、宛先端末のIPアドレスや名称等に応じて、暗号化の有無やダウンロードサイトや承認の有無を判別してもよい。 For example, in the above embodiment, the presence / absence of encryption can be set for each destination domain and destination address of the e-mail. However, the present invention is not limited to this, and security setting information corresponding to each IP address and name of the destination terminal is stored for each user. Depending on the IP address and name of the destination terminal, the presence / absence of encryption, download site and approval The presence or absence may be determined.

また、オリジナルメール全体を.eml形式等の1つのファイルとし、そのファイルを添付ファイルとした電子メールを作成し、その添付ファイルを暗号化等して送信してもよい。即ち、メール受信部11は、送信者端末20から送信されたオリジナルメールを受信すると、まず、オリジナルメール全体をファイル化し、そのファイルを添付した電子メールを再作成する。以下は、この再作成した電子メールに対して、上述した電子メール受信処理を実行すればよい。なお、再作成した電子メールの差出人アドレス(From)、宛先アドレス(To)、題名(Subject)等はオリジナルメールと同一である。このようにすることで、オリジナルメールの全体を暗号化して送信することが可能となる。なお、この場合、ユーザ情報にメール全体をファイル化するか否かを示すフラグ情報を、セキュリティ設定情報9d、ドメイン別セキュリティ設定情報10d、および、アドレス別セキュリティ設定情報11dに設定することで、オリジナルメールの宛先アドレス、ドメインに応じて、オリジナルメール全体をファイル化するか否かを判別することが可能となる。

Alternatively, the entire original mail may be a single file in the .eml format or the like, an electronic mail having the file as an attached file may be created, and the attached file may be encrypted and transmitted. In other words, when receiving the original mail transmitted from the

また、本発明では、承認者を送信者自身と設定することもできるため、電子メールを外部に送信する際の自己承認の手段として利用することが可能となる。承認者を発信者自身とするか、第三者の承認者とするかは、ユーザ情報の自己承認要否フラグ9d7、10d8、11d8、及び、承認者承認要否フラグ9d8、10d9、11d9で設定すればよく、自己承認で承認された電子メールについて、再度第三者である承認者に承認依頼を行い、第三者による承認が完了した時点でアクセス方法通知メールの送信を行う2段階の承認手順や、自己承認のみを行い第三者による承認は行わないといった運用も行うことが可能となる。 In the present invention, since the approver can be set as the sender itself, the approver can be used as a means for self-approval when transmitting an e-mail to the outside. Whether the approver is the sender or the third party approver is set by the user information self-approval necessity flag 9d7, 10d8, 11d8 and the approver approval necessity flag 9d8, 10d9, 11d9. It is only necessary to submit an approval request to the third-party approver for the e-mail approved by the self-approval, and when the third-party approval is completed, an access method notification email is sent. It is also possible to perform operations such as procedures and self-approval and no third-party approval.

また、本発明では、これから送るオリジナルメールのみに、特別な暗号化設定、承認を実施したい場合などに、ユーザ情報記憶DB141のユーザ情報で設定されている各設定が記載された所定のフォーマットで記載されたファイルを添付してメールを送信することで、そのファイルを参照して、受信した個別のオリジナルメールのみに、特別な暗号化設定や承認ルールなどを設定することも可能となる。

Also, in the present invention, when it is desired to perform special encryption settings and approval only for original mails to be sent from now on, it is described in a predetermined format in which each setting set in the user information of the user

また、本発明では、メール送信者に、ダウンロードサイトの添付ファイルへのアクセス権を与えておき、管理用のURL、ログインID、ログインパスワードを送信者にメール通知することで、承認が完了した後においても、ダウンロードサイトから添付ファイルを削除することが出来るようにしてもよい。 In the present invention, after the approval is completed, the mail sender is given access right to the attachment file of the download site, and the management URL, login ID, and login password are notified to the sender by mail. In this case, the attached file may be deleted from the download site.

また、本発明に係る添付ファイル中継装置10の動作を規定する動作プログラムを既存のパーソナルコンピュータや情報端末機器等に適用することで、当該パーソナルコンピュータ等を本発明に係る添付ファイル中継装置10として機能させることも可能である。

In addition, by applying an operation program that defines the operation of the attached

また、このようなプログラムの配布方法は任意であり、例えば、CD−ROM(Compact Disk Read-Only Memory)、DVD(Digital Versatile Disk)、MO(Magneto Optical Disk)、メモリカードなどのコンピュータ読み取り可能な記録媒体に格納して配布してもよいし、インターネットなどの通信ネットワークを介して配布してもよい。 Further, the distribution method of such a program is arbitrary. For example, the program can be read by a computer such as a CD-ROM (Compact Disk Read-Only Memory), a DVD (Digital Versatile Disk), an MO (Magneto Optical Disk), or a memory card. It may be distributed by storing in a recording medium, or distributed via a communication network such as the Internet.

上記の実施形態の一部又は全部は、以下の付記のようにも記載されうるが、以下には限られない。 A part or all of the above-described embodiment can be described as in the following supplementary notes, but is not limited thereto.

(付記1)

送信者端末から、受信者端末を宛先とする添付ファイル付きの電子メールを受信する電子メール受信手段と、

前記受信した電子メールの宛先の環境に基づいて、前記電子メールの添付ファイルに対する処理方法を判別する処理判別手段と、

前記判別された処理方法に基づいて、前記添付ファイルを前記受信者端末にアクセスさせるための処理を実行する処理実行手段と、

を備えることを特徴とする添付ファイル中継装置。

(Appendix 1)

An e-mail receiving means for receiving an e-mail with an attached file addressed to the recipient terminal from the sender terminal;

Processing determining means for determining a processing method for the attached file of the e-mail based on an environment of a destination of the received e-mail;

Based on the determined processing method, processing execution means for executing processing for causing the recipient terminal to access the attached file;

An attached file relay device comprising:

(付記2)

前記処理判別手段は、宛先のアドレスに基づいて、前記電子メールの添付ファイルに対する処理方法を判別する、

ことを特徴とする、付記1に記載の添付ファイル中継装置。

(Appendix 2)

The processing determining means determines a processing method for the attached file of the e-mail based on a destination address.

The attached file relay device according to appendix 1, wherein:

(付記3)

前記処理判別手段は、宛先のドメインに基づいて、前記電子メールの添付ファイルに対する処理方法を判別する、

ことを特徴とする、付記1又は2に記載の添付ファイル中継装置。

(Appendix 3)

The processing determining means determines a processing method for the attached file of the e-mail based on a destination domain.

The attached file relay device according to appendix 1 or 2, characterized in that.

(付記4)

前記処理判別手段は、前記添付ファイルを前記受信者端末にアクセスさせるために、受信者端末又は承認者端末による承認が必要であるか否かを判別する、

ことを特徴とする、付記1乃至3の何れか1つに記載の添付ファイル中継装置。

(Appendix 4)

The process determining means determines whether or not an approval by a recipient terminal or an approver terminal is necessary to access the attached file to the recipient terminal.

The attached file relay device according to any one of appendices 1 to 3, characterized in that:

(付記5)

処理実行手段は、

前記処理判別手段が承認が必要であると判別した場合、前記受信者端末又は前記承認者端末に承認を依頼する承認依頼メールを送信し、

前記送信した承認依頼メールに対する返信の形で承認の認否を示す承認回答メールを受信し、

前記受信した承認回答メールで承認された受信者端末に、前記添付ファイルを前記受信者端末にアクセスさせる方法を記載したアクセス方法通知メールを送信する、

ことを特徴とする、付記4に記載の添付ファイル中継装置。

(Appendix 5)

The process execution means

If the process determining means determines that approval is required, send an approval request email requesting approval to the recipient terminal or the approver terminal,

Receive an approval reply email indicating approval or disapproval in the form of a reply to the sent approval request email,

Sending an access method notification email describing a method of accessing the attached file to the recipient terminal to the recipient terminal approved by the received approval reply email;

The attached file relay device according to appendix 4, wherein

(付記6)

前記処理判別手段は、前記添付ファイルを所定のダウンロードサイトを経由して前記受信者端末にアクセスさせるか否かを判別する、

ことを特徴とする、付記1乃至5の何れか1つに記載の添付ファイル中継装置。

(Appendix 6)

The process determining means determines whether to allow the recipient terminal to access the attached file via a predetermined download site;

The attached file relay device according to any one of appendices 1 to 5, characterized in that:

(付記7)

前記処理判別手段は、前記添付ファイルを暗号化するか否かを判別する、

ことを特徴とする、付記1乃至6の何れか1つに記載の添付ファイル中継装置。

(Appendix 7)

The process determining means determines whether to encrypt the attached file;

The attached file relay device according to any one of appendices 1 to 6, wherein:

(付記8)

送信者端末から、受信者端末を宛先とする添付ファイル付きの電子メールを受信し、

前記受信した電子メールの宛先の環境に基づいて、前記電子メールの添付ファイルに対する処理方法を判別し、

前記判別された処理方法に基づいて、前記添付ファイルを前記受信者端末にアクセスさせるための処理を実行する、

ことを特徴とする添付ファイル中継方法。

(Appendix 8)

Receive an email with an attached file addressed to the receiver terminal from the sender terminal,

Based on the environment of the destination of the received email, determine a processing method for the attached file of the email,

Based on the determined processing method, a process for causing the recipient terminal to access the attached file is executed.

Attachment file relay method characterized by the above.

(付記9)

コンピュータを、

送信者端末から、受信者端末を宛先とする添付ファイル付きの電子メールを受信する電子メール受信手段、

前記受信した電子メールの宛先の環境に基づいて、前記電子メールの添付ファイルに対する処理方法を判別する処理判別手段、

前記判別された処理方法に基づいて、前記添付ファイルを前記受信者端末にアクセスさせるための処理を実行する処理実行手段、

として機能させるプログラム。

(Appendix 9)

Computer

An e-mail receiving means for receiving an e-mail with an attached file addressed to the recipient terminal from the sender terminal;

Processing determining means for determining a processing method for the attached file of the e-mail based on an environment of a destination of the received e-mail;

A process execution means for executing a process for causing the recipient terminal to access the attached file based on the determined processing method;

Program to function as.

10 添付ファイル中継装置

11 メール受信部

12 処理判別部

13 添付ファイル処理部

131 暗号化部

132 メール送信部

133 承認処理部

134 WEB承認処理部

135 DLサイト処理部

14 データ記憶部

20 送信者端末

30 受信者端末

40 承認者端末

DESCRIPTION OF

Claims (9)

前記受信した電子メールの宛先の環境に基づいて、前記電子メールの添付ファイルに対する処理方法を判別する処理判別手段と、

前記判別された処理方法に基づいて、前記添付ファイルを前記受信者端末にアクセスさせるための処理を実行する処理実行手段と、

を備えることを特徴とする添付ファイル中継装置。 An e-mail receiving means for receiving an e-mail with an attached file addressed to the recipient terminal from the sender terminal;

Processing determining means for determining a processing method for the attached file of the e-mail based on an environment of a destination of the received e-mail;

Based on the determined processing method, processing execution means for executing processing for causing the recipient terminal to access the attached file;

An attached file relay device comprising:

ことを特徴とする、請求項1に記載の添付ファイル中継装置。 The processing determining means determines a processing method for the attached file of the e-mail based on a destination address.

The attached file relay device according to claim 1, wherein

ことを特徴とする、請求項1又は2に記載の添付ファイル中継装置。 The processing determining means determines a processing method for the attached file of the e-mail based on a destination domain.

The attached file relay apparatus according to claim 1 or 2, characterized by the above.

ことを特徴とする、請求項1乃至3の何れか1項に記載の添付ファイル中継装置。 The process determining means determines whether or not an approval by a recipient terminal or an approver terminal is necessary to access the attached file to the recipient terminal.

The attached file relay device according to any one of claims 1 to 3, wherein

前記処理判別手段が承認が必要であると判別した場合、前記受信者端末又は前記承認者端末に承認を依頼する承認依頼メールを送信し、

前記送信した承認依頼メールに対する返信の形で承認の認否を示す承認回答メールを受信し、

前記受信した承認回答メールで承認された受信者端末に、前記添付ファイルを前記受信者端末にアクセスさせる方法を記載したアクセス方法通知メールを送信する、

ことを特徴とする、請求項4に記載の添付ファイル中継装置。 The process execution means

If the process determining means determines that approval is required, send an approval request email requesting approval to the recipient terminal or the approver terminal,

Receive an approval reply email indicating approval or disapproval in the form of a reply to the sent approval request email,

Sending an access method notification email describing a method of accessing the attached file to the recipient terminal to the recipient terminal approved by the received approval reply email;

The attached file relay apparatus according to claim 4, wherein

ことを特徴とする、請求項1乃至5の何れか1項に記載の添付ファイル中継装置。 The process determining means determines whether to allow the recipient terminal to access the attached file via a predetermined download site;

The attached file relay device according to any one of claims 1 to 5, wherein

ことを特徴とする、請求項1乃至6の何れか1項に記載の添付ファイル中継装置。 The process determining means determines whether to encrypt the attached file;

The attachment file relay device according to claim 1, wherein the attachment file relay device is a device.

前記受信した電子メールの宛先の環境に基づいて、前記電子メールの添付ファイルに対する処理方法を判別し、

前記判別された処理方法に基づいて、前記添付ファイルを前記受信者端末にアクセスさせるための処理を実行する、

ことを特徴とする添付ファイル中継方法。 Receive an email with an attached file addressed to the receiver terminal from the sender terminal,

Based on the environment of the destination of the received email, determine a processing method for the attached file of the email,

Based on the determined processing method, a process for causing the recipient terminal to access the attached file is executed.

Attachment file relay method characterized by the above.

送信者端末から、受信者端末を宛先とする添付ファイル付きの電子メールを受信する電子メール受信手段、

前記受信した電子メールの宛先の環境に基づいて、前記電子メールの添付ファイルに対する処理方法を判別する処理判別手段、

前記判別された処理方法に基づいて、前記添付ファイルを前記受信者端末にアクセスさせるための処理を実行する処理実行手段、

として機能させるプログラム。 Computer

An e-mail receiving means for receiving an e-mail with an attached file addressed to the recipient terminal from the sender terminal;

Processing determining means for determining a processing method for the attached file of the e-mail based on an environment of a destination of the received e-mail;

A process execution means for executing a process for causing the recipient terminal to access the attached file based on the determined processing method;

Program to function as.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012046741A JP5477919B2 (en) | 2012-03-02 | 2012-03-02 | Attached file relay device, attached file relay method, and program |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012046741A JP5477919B2 (en) | 2012-03-02 | 2012-03-02 | Attached file relay device, attached file relay method, and program |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2013182482A true JP2013182482A (en) | 2013-09-12 |

| JP5477919B2 JP5477919B2 (en) | 2014-04-23 |

Family

ID=49273078

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012046741A Active JP5477919B2 (en) | 2012-03-02 | 2012-03-02 | Attached file relay device, attached file relay method, and program |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP5477919B2 (en) |

Cited By (8)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2016054006A (en) * | 2011-12-08 | 2016-04-14 | キヤノンマーケティングジャパン株式会社 | Information processing apparatus, information processing method, and program |

| JP2021072026A (en) * | 2019-11-01 | 2021-05-06 | サクサ株式会社 | Mail monitoring device and mail monitoring method |

| JP2022087410A (en) * | 2020-12-01 | 2022-06-13 | Hennge株式会社 | server |

| JP7463899B2 (en) | 2020-07-31 | 2024-04-09 | サクサ株式会社 | Mail control device and program |

| JP7463898B2 (en) | 2020-07-31 | 2024-04-09 | サクサ株式会社 | Mail control device and program |

| JP7468230B2 (en) | 2020-07-31 | 2024-04-16 | サクサ株式会社 | Mail control device and program |

| JP7468232B2 (en) | 2020-07-31 | 2024-04-16 | サクサ株式会社 | Mail control device and program |

| JP7468231B2 (en) | 2020-07-31 | 2024-04-16 | サクサ株式会社 | Mail control device and program |

Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2006013747A (en) * | 2004-06-24 | 2006-01-12 | Murata Mach Ltd | Electronic mail server apparatus and electronic mail network system |

| JP2006031483A (en) * | 2004-07-16 | 2006-02-02 | Murata Mach Ltd | Communication device |

| JP2007053569A (en) * | 2005-08-18 | 2007-03-01 | Matsushita Electric Works Ltd | Electronic mail security device and system therefor |

| JP2009118174A (en) * | 2007-11-06 | 2009-05-28 | Hitachi Ltd | Information processor, approval method, and program |

| JP2010212828A (en) * | 2009-03-09 | 2010-09-24 | Sumitomo Electric System Solutions Co Ltd | Program, wrong transmission prevention system, and transmission management method for electronic mail |

| JP2011217268A (en) * | 2010-04-01 | 2011-10-27 | Nippon Telegr & Teleph Corp <Ntt> | Mail server, mail communication system, and mail transmitting/receiving method |

-

2012

- 2012-03-02 JP JP2012046741A patent/JP5477919B2/en active Active

Patent Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2006013747A (en) * | 2004-06-24 | 2006-01-12 | Murata Mach Ltd | Electronic mail server apparatus and electronic mail network system |

| JP2006031483A (en) * | 2004-07-16 | 2006-02-02 | Murata Mach Ltd | Communication device |

| JP2007053569A (en) * | 2005-08-18 | 2007-03-01 | Matsushita Electric Works Ltd | Electronic mail security device and system therefor |

| JP2009118174A (en) * | 2007-11-06 | 2009-05-28 | Hitachi Ltd | Information processor, approval method, and program |

| JP2010212828A (en) * | 2009-03-09 | 2010-09-24 | Sumitomo Electric System Solutions Co Ltd | Program, wrong transmission prevention system, and transmission management method for electronic mail |

| JP2011217268A (en) * | 2010-04-01 | 2011-10-27 | Nippon Telegr & Teleph Corp <Ntt> | Mail server, mail communication system, and mail transmitting/receiving method |

Cited By (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2016054006A (en) * | 2011-12-08 | 2016-04-14 | キヤノンマーケティングジャパン株式会社 | Information processing apparatus, information processing method, and program |

| JP2021072026A (en) * | 2019-11-01 | 2021-05-06 | サクサ株式会社 | Mail monitoring device and mail monitoring method |

| JP7283351B2 (en) | 2019-11-01 | 2023-05-30 | サクサ株式会社 | E-mail monitoring device and e-mail monitoring method |

| JP7463899B2 (en) | 2020-07-31 | 2024-04-09 | サクサ株式会社 | Mail control device and program |

| JP7463898B2 (en) | 2020-07-31 | 2024-04-09 | サクサ株式会社 | Mail control device and program |

| JP7468230B2 (en) | 2020-07-31 | 2024-04-16 | サクサ株式会社 | Mail control device and program |

| JP7468232B2 (en) | 2020-07-31 | 2024-04-16 | サクサ株式会社 | Mail control device and program |

| JP7468231B2 (en) | 2020-07-31 | 2024-04-16 | サクサ株式会社 | Mail control device and program |

| JP2022087410A (en) * | 2020-12-01 | 2022-06-13 | Hennge株式会社 | server |

| JP7521751B2 (en) | 2020-12-01 | 2024-07-24 | Hennge株式会社 | FILE MANAGEMENT SYSTEM, INFORMATION PROCESSING APPARATUS, PROGRAM AND INFORMATION PROCESSING METHOD |

Also Published As

| Publication number | Publication date |

|---|---|

| JP5477919B2 (en) | 2014-04-23 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5477919B2 (en) | Attached file relay device, attached file relay method, and program | |

| US11856001B2 (en) | Method for securely communicating email content between a sender and a recipient | |

| JP4148979B2 (en) | E-mail system, e-mail relay device, e-mail relay method, and e-mail relay program | |

| EP3566411B1 (en) | Enhanced email service | |

| US8837739B1 (en) | Encryption messaging system | |

| US7054905B1 (en) | Replacing an email attachment with an address specifying where the attachment is stored | |

| CN103181125B (en) | Access limit apparatus and access restriction method | |

| JP4800686B2 (en) | Electronic business card exchange system and method | |

| US20080098237A1 (en) | Secure e-mail services system and methods implementing inversion of security control | |

| WO2009104285A1 (en) | Electronic mail ciphering system | |

| CN101677300A (en) | Method for delivering E-mail messages and E-mail system | |

| JP2011004132A (en) | Mail server, method for processing electronic mail and program therefor | |

| JP2008197788A (en) | Electronic document transmitting system | |

| JP2012160110A (en) | File exchange system, file exchange server and file exchange program | |

| JP5394772B2 (en) | E-mail delivery system and program | |

| JP6745514B2 (en) | Information communication system, information communication program, and information communication method | |

| JP5939953B2 (en) | Electronic file transmission system, program, and electronic file transmission method | |

| JP2005202715A (en) | Classified information transfer system | |

| JP6749794B2 (en) | Program and server | |

| JP5417914B2 (en) | Relay device and program | |

| JP6931906B2 (en) | Programs and servers | |

| JP7408065B2 (en) | File management system, information processing device, program and information processing method | |

| JP2006148882A (en) | Mail server | |

| JP2011097480A (en) | Device for controlling encryption/decryption of e-mail, method of controlling the same, and program | |

| JP2023156423A (en) | Risk checking system, risk level checking method, and program |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20130716 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20130917 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20131022 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20131219 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20140114 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20140206 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5477919 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313111 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |