JP2011138298A - アクセス制御設定装置、方法及びコンピュータプログラム - Google Patents

アクセス制御設定装置、方法及びコンピュータプログラム Download PDFInfo

- Publication number

- JP2011138298A JP2011138298A JP2009297522A JP2009297522A JP2011138298A JP 2011138298 A JP2011138298 A JP 2011138298A JP 2009297522 A JP2009297522 A JP 2009297522A JP 2009297522 A JP2009297522 A JP 2009297522A JP 2011138298 A JP2011138298 A JP 2011138298A

- Authority

- JP

- Japan

- Prior art keywords

- resource

- information

- setting

- access

- label

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Granted

Links

Images

Landscapes

- Storage Device Security (AREA)

Abstract

【解決手段】それぞれ、アクセス制限が設定される可能性のある複数のリソースの各々を特定するためのリソース情報と、各リソースについて既にアクセス制限が設定されているかどうかを表す設定状況情報とを端末装置200より取得してRAMに保持しておく。処理装置110は、リソース情報及び設定状況情報を表示装置120に表示させるとともに、すべてのリソース情報から、既にアクセス制限が設定されているリソース及び表示装置120に表示されたリソースのリソース情報を差し引くことにより、未だ表示がなされておらず且つアクセス制限が設定されていないリソースを特定する。

【選択図】図2

Description

以上の説明から明らかなように、ホワイトリスト方式を改善するものでは、その問題の全面的な解決には至らない。

しかしながら、ブラックリスト方式においては、OSのアクセス対象となるリソースの数は数十万にもなるため、設定漏れの起こるおそれがある。

本発明のアクセス制御設定装置は、それぞれ、アクセス制限が設定される可能性のある複数のリソースの各々を特定するためのリソース情報と、各リソースについて既にアクセス制限が設定されているかどうかを表す設定状況情報とを保持する保持手段と、

前記リソース情報及び前記設定状況情報を所定の表示装置に表示させるとともに、前記保持されているすべてのリソース情報から、既にアクセス制限が設定されているリソース及び前記表示装置に表示されたリソースのリソース情報を差し引くことにより、未だ表示がなされておらず且つアクセス制限が設定されていないリソースを特定する制御手段と、を有するものである。

このアクセス制御設定装置によれば、すべてのリソース情報から既にアクセス制限が設定されたリソース及び表示されたリソースのリソース情報が特定されるので、本来アクセス制限が設定されるべきリソースに対する設定漏れを有効に防止することができる。

これにより、複数のリソースを階層構造で表現できるとともに、表示装置に表示されるパス表現形式の設定状況情報は、既にアクセス制限が設定済であるか、あるいは設定不要のものということになるので、表示をもって設定の有無が確認されることになり、設定漏れをより有効に防止することができる。

これにより、アクセス制限の設定の有無及び設定内容を視覚的に把握できるようになり、アクセス制御設定装置の操作性を高めることができる。

図1は、本実施形態のアクセス制御設定装置100と、このアクセス制御設定装置100によりリモート操作される端末装置200とを含む情報処理システムの全体構成図であり、特徴的な部分のみを示してある。端末装置200は、アクセスポリシ240に従ってアクセス制御内容が設定されるセキュアOS210を搭載している。このセキュアOS210は、非パス表現形式の一例となるラベルベースの制御方式によって、リソースに対するアクセス制御が設定されるものである。

まず、アクセス制御設定装置100の構成例を説明する。図2は、本実施形態におけるアクセス制御設定装置の機能ブロック図である。

アクセス制御設定装置100は、CPU(Central Processing Unit)、RAM(Random Access Memory)、ROM(Read Only Memory)、ネットワークカード、入出力インタフェース等を備えた処理装置110と、ディスプレイ等の表示装置120と、キーボード等の入力装置130と、端末装置200又は外部デバイスと接続するための接続インタフェース140とを備えている。

処理装置110は、コンピュータの一種であり、CPUが本発明のコンピュータプログラムを読み込んで実行することにより、端末装置200のアクセス制御設定に関する機能、具体的には、入力受付部111、情報取得部112、設定情報更新部113、表現形式変換部114、表示制御部115、及び、出力制御部116として動作する。

次に、端末装置200の構成を詳しく説明する。端末装置200のセキュアOS210において、OSカーネル211の内部にはアクセス制御モジュール212が存在する。アクセス制御モジュール212は、OS起動時に、アクセスポリシ240からマッピングファイル220とアクセス制御ルール230を読み込み、アクセス制御を開始するものである。マッピングファイル220は、ファイル、ディレクトリ等のリソースが、それぞれ、どのラベルに割り当てられるべきかを記述したファイルであり、アクセス制御ルール230は、どのプロセスが、どのリソースに対して、どのようなアクセスが可能なのかを示すファイルである。

この例の3行目はアクセス主体になりうるプログラムに関するラベル定義の例であり、「/usr/sbin/httpd system_u:object_r:httpd_exec_t:s0」は、「ラベルhttpd_exec_tが、/usr/sbin/httpdに割り当てられる」ことを意味する。

アクセス制御ルール230には、アクセス主体がアクセス客体にどのようなアクセスをしてよいかを記述する。また、アクセス主体が新たにプログラムを起動した場合や新たにファイルを作成した場合、起動されたプログラムや作成されたファイルに付与されるラベルを定義する。また、ユーザ用のプロセスはログインデーモン(プログラム)が生成するので、やはりアクセス制御ルールにおいてラベルを定義する。

なお、ブラックリスト方式においてもホワイトリスト方式と同様のアクセスポリシファイルを利用するが、ブラックリスト方式においては、全てのリソースについてあらゆるアクセス許可が基本となるので、このための設定を行う。

6行目の「type_transition usr_t httpd_exec_t:process httpd_t;」は、「アクセス主体usr_tがアクセス客体httpd_exexc_tを実行した結果起動したプロセスは、ラベルhttpd_tに属する」ことを意味する。7行目の「type_transition httpd_t var_run_t:file httpd_var_run_t:」は、「アクセス主体httpd_tがアクセス客体 var_run_t に作ったファイルは、ラベルhttpd_var_run_tに属する」ことを意味する。

1行目から3行目では「属性」と、その「属性」を有するラベルを定義している。「属性」はラベルをまとめるグループのようなもので、ファイルやディレクトリがまとめられたラベルを、さらにまとめるために使用する。1行目〜3行目の例では、ラベル「var_t」とラベル「usr_t」が同じ属性「sysadm_type」を有することを意味している。

このように定義されたグループ情報を利用して、例えば4行目の「allow masumoto_t sysadm_type :file read;」のように、ブラックリスト方式の前提となる広範囲のアクセス許可を効率的に行う。

図4(b)はアクセス主体がユーザプロセスの場合のラベル定義の例であって、ここではユーザ root がログインした直後のプロセスにラベル「my_root_t」が付与された例を示す。

次に、アクセス制御設定装置100の動作例を説明する。

図5は、全体的な動作手順説明図である。図5を参照すると、アクセス制御設定装置100が端末装置200に接続され、処理装置110が起動すると、処理装置110は、動作環境を整え、端末装置200から現在のリソースの情報及びアクセスポリシ240の内容を表す情報を取得し、RAMに保持するとともに、表示装置120に初期情報入力画面を表示させ、アクセス制御の対象プログラムを定める処理を行う(ステップS1)。

初期情報入力画面は、リソースへのアクセスを制限する主体を定めるための情報の入力を促す画面である。本例では、アクセス主体はどのプログラムか、及びどのユーザ又はどのプログラムがそれを起動したのか、という内容を指定できるようにしている。このような指定を設定者が入力装置130を通じて入力すると、処理装置110は、指定された内容を受け付け、以後の処理のためにRAMに保持する(ステップS2)。

なお、アクセスポリシのパス表現形式への変換は、設定者が指定した範囲で、リソース毎、階層毎又はグループ毎に情報を読み出して行う。例えばあるディレクトリを指定することにより、そのディレクトリに属するファイルのみの情報を読み出す。これにより、全階層のすべての情報を読み込む必要がなくなり、処理量が節約されるので、設定に要する時間が短縮される。

[ステップS1の詳細手順]

対象プログラムを定める処理(ステップS1)の詳細手順を図6に示す。

まず、図11に例示される初期情報入力画面300を表示装置120に表示させる(ステップ210)。図11において、「AP」はアクセス制御の対象となるプロセスを表す。「APのパス」は、そのAPがどこに存在するどのプログラムであるかを指定するパス表現領域310である。「APを起動するユーザ(320)」か、「APを起動するプログラムのパス(330)」は、どちらか一方が必須入力となる。これらは、パス表現領域310の入力内容とあわせて、「以降設定するアクセス制御内容は、領域320で指定されたユーザか、領域330で指定されたプログラムが、領域310で指定したプログラムを実行したときに生成されるプロセスに対して有効である」という意味になる。

例えば、APを起動するプログラムのパスとして「/etc/init.d/httpd」が指定されたとする。処理装置110は、図3のマッピングファイル220における「/etc/init.d/http--system_u:object_r:initrc_exec_t:s0」を参照する。「/etc/init.d/httpd」にはラベル「initrc_exec_t」が付与されていることがわかるので、「initrc_exec_t」をキーとしてアクセス制御ルール230を検索し、例えば「type_transition XXX_t initrc_exec_t:process YYY_t;」のように「initrc_exec_t」を「:」の直前に含むルールを検出し、APを起動するプログラム「/etc/init.d/httpd」のラベル「YYY_t」を得る。

このように、各領域310〜330への指定により、「ユーザ○○/プログラム○○が実行したAPについてのアクセス制御の設定を行う」という内容の初期情報が設定者より入力され、ステップS2により保持されることになる。

表現形式の変換処理(ステップS3)の詳細手順を図7乃至図9に示す。

以下では、主にルートディレクトリ"/"に属するリソースの場合を例にとって説明する。

マッピングファイルは、通常、高々数千行なので、マッピングオブジェクトはマッピングファイル全体を一度に読み込んで生成してもよい。マッピングオブジェクトの属性情報はマッピングファイルの定義を書き写したものなので、マッピングオブジェクトではアクセス制御設定対象となるリソース個々の属性を特定できない。そこで、具体的なアクセス制御設定作業の対象となるリソースと直接関連付けて生成されるラベルオブジェクトを利用して、設定対象リソースの属性を特定する。

直すとどこのことかを特定できないため、パス情報を参照するためのマッピングオブジェクトが必要となる。

マッピングオブジェクトは、例えば、図3のマッピングファイル220の「/var(/.*)? system_u:object_r:var_t:s0」の記述に基づくと、マッピングオブジェクトには、ラベル名は「var_t」、パスは「/var」、正規表現は「(/.*)?」、属性は「正規表現が表すリソースの属性」が記述されることとなる。また、設定者が新しいラベルを作成した場合には、マッピングオブジェクトが新たに作成される。マッピングオブジェクトは、処理の簡易化のため、処理装置110で定義したマッピング設定とデフォルトのマッピング設定と、ラベル名の付与ルールを区別する等して、分けて保持するものとしてもよい。

具体的には、端末装置200に対して、リモート操作によりコマンド“ls /”を実行することにより、例えば、“/”以下のファイル、ディレクトリ等のリソースの一覧を取得する(ステップS315)。

また、端末装置200に対し、コマンド“ls−Z /”を実行することにより、例えば“/”以下のファイル、ディレクトリ等のリソースに対するラベルの一覧を取得する(ステップS320)。その際、上述したように、処理量を減らすために、実際に表示装置120での表示に必要な範囲、例えば、“ /”の1段だけ下位の階層のリソースについてのみ、リソース一覧とラベル一覧を取得し、その他のリソースについては、その下位のリソースが展開される都度、リソース一覧とラベル一覧を取得するものとする。このようにすると、実際に展開され、表示装置120に表示され、設定者に視認される等の必要な範囲でのみ処理を行うため、処理量を分散することができ、一回あたり処理の負担を減らすことができる。

「旧参照」には既存のラベルとの対応関係を示すための情報が記述される。「新参照」は、「旧参照」と同様にラベルとの対応関係を示すためのものであるが、設定者が新しいラベルを割り当てた場合に、その新しいラベルを参照先として記述する。このように、「旧参照」とは別に「新参照」を記述するため、一旦新しいラベルを割り当てた後であっても、「新参照」を削除し、「旧参照」の記述に基づいて、元の状態に容易に戻すことができる。

制限内容を示すオブジェクトを「パーミッションオブジェクト」と呼ぶことは、一見、適切でないが、見方を変えれば「R」は「読み取りだけ許可」、「RW」は「読み取りと書き込みだけ許可」を意味するので、このように呼ぶこととする。

パーミッションオブジェクトには、この他に「すべて制限」、「RWC」、「RWX」のパターンがある。パスオブジェクトがラベルオブジェクトを介してパーミッションオブジェクトと関連づけられることにより、後述するように、図20や図21のようなツリー構造表示において、パスリソースはパーミッションタイプごとに(RWXC情報と共に)色分けして表示される。

次に、図8のステップS335に進み、処理装置110は、ステップS320で取得したラベル一覧の中に、アクセス制御設定装置100により設定されたラベル(以下、「ラベルA」という。また、ラベルAの定義したラベルオブジェクトを「ラベルオブジェクトA」という。)があるか否か判定する(ステップS335)。ラベルAがない場合(ステップS335:No)、図9のステップS340に進み、処理装置110はさらにマッピングオブジェクトを参照して、図12のパターン4または5に該当する、プログラムによって動的に生成・削除されるファイルとラベルの定義したマッピングオブジェクト(以下、「マッピングオブジェクトB」という。また、マッピングオブジェクトBを定義したラベルを「ラベルB」という。)がないか検索する。マッピングオブジェクトBがなければ(S340:No)、表現形式変換処理(ステップS3)を終了する。

[ステップS4の詳細手順]

処理装置110は、ステップS3の処理により、表現形式の変換処理を終えると、設定情報を生成するための処理を行う。設定情報の生成処理(ステップS4)の詳細手順を図10に示す。

ステップS3の処理を終えると、処理装置110はリソースをツリー構造で表現した、「アクセス制御設定画面」をユーザに提示する。各リソースについて種々のパーミッション情報が得られた場合、アクセス制御設定画面に表示されるリソースは、例えば図20や図21のように、パーミッション情報RWXCとともに色分けされて表示される。

アクセス制御設定画面を提示された設定者は、アクセス制御の内容を設定(あるいは変更)したいファイルやディレクトリを指定してクリックする(ステップS410)。

クリック内容を解読した処理装置110は、図15(a)に示すアクセス制御詳細設定画面900を表示装置120に表示させる(ステップS420)。

設定者が、設定画面900に従い、「このパスのアクセス許可」の設定領域901に提示されたパーミッションの中から一つを選び、OKボタン905を押し、パーミッションの設定を行う(ステップS430)。選んだ内容をキャンセルする場合は、キャンセルボタン906を押す。なお、ブラックリスト方式における「アクセス許可」とは許可行為以外の「制限」を意味し、例えば設定領域901のラジオボタン「rwc」の選択は「実行(eXecute)」の制限を意味する。

「同じアクセス許可のパス」の表示領域902には、同じアクセス許可のリソースのパスが表示される。表示領域902にリストされたリソースとは異なるアクセス制御の内容を設定するために、新しいラベルを割り当てる場合には、チェックボックス903を選択する。指定したパスの下位のリソースに同様のアクセス許可を設定する場合には、チェックボックス904を選択する。

以下、図16乃至図19を参照し、パスオブジェクトとラベルオブジェクトのタイプごとに場合分けして、アクセス制御設定作業と各オブジェクトの関係を説明する。

パスオブジェクトの新参照がいずれのラベルオブジェクトも参照していない場合、処理装置110はパスオブジェクトの旧参照にしたがってデフォルトラベルのラベルオブジェクトを参照し、ステップS430で選ばれたパーミッションに基づき、パーミッションオブジェクトのリスト構造に該当するラベルオブジェクトを追加する(図16(a)参照)。この結果、ラベルオブジェクトとパーミッションオブジェクトが関連付けられる(ステップS460)。

パスオブジェクトの新参照が参照する新ラベルのラベルオブジェクトがすでに存在する場合、処理装置110は当該ラベルオブジェクトとパーミッションオブジェクトの関連付けを、ステップ430で選ばれたパーミッションの内容に更新する(図16(c)参照)。

タイプ1は、新ラベルが付与されず、旧参照だけがデフォルトラベルを参照するパスオブジェクトである(図17のタイプ1参照)。

タイプ2は、新ラベルが付与され、旧参照はデフォルトラベルを、新参照は新ラベルを参照するパスオブジェクトである(図17のタイプ2参照)。

タイプ3は、新ラベルが付与されたリソースの子リソースを表すパスオブジェクトであって、新参照が新ラベルオブジェクトを参照することはしないが、親リソースを介して実質的に新ラベルを参照するパスオブジェクトである(図17のタイプ3参照)。

図20は、ステップS3の処理の結果、ルートディレクトリ"/"とその直下のディレクトリからなるツリー構造が、パーミッション制限なしの状態で設定者に提示され、設定者がディレクトリ802、804、806にパーミッション制限設定を施したものである。

図20において、ディレクトリはリソースの集合を表している。図示の例では、ディレクトリ800を最上位とする階層構造となっており、ディレクトリ804には、さらに下位層のディレクトリが存在することを示す「+」表示のボタン(画像)851が示されている。ディレクトリ813には下位層のディレクトリ814が関連付けられている。「−」表示のボタン(画像)852を押すことにより、ディレクトリ814が表示画面から消え、「−」表示が「+」表示に変わる。

ディレクトリ802は所定の色付けがなされ、且つ、「RX」が表示されている。前述したように、「R」は「読み取り許可(Read)」、「X」は「実行許可(eXecute)」であるから、ディレクトリ802には、「書き込み」と「ファイル作成」の禁止が設定されていることがわかる。また、ディレクトリ804には、別の色が付され、且つ、「RW」が設定されている。「R」は「読み取り許可(Read)」、「W」は、「書き込み許可(Write)」であるから、ディレクトリ804には、「ファイル作成」と「実行」の禁止が設定されていることがわかる。同様に、ディレクトリ806には、読み取り許可のみが設定されていることがわかる。

また、一旦収集した情報を、内部のメモリに記録しておけば、情報収集のため再度同じ処理を行う必要がなくなる。

図15の(b)においてOKボタンを押した直後は、新ラベルを生成し、指定されたパーミッションオブジェクトと関連付けるが、S410で指定したファイルやディレクトリに新ラベルを割当てればよいわけではなく、S410で指定したディレクトリ以下に存在するファイルやディレクトリに対して907で指定した正規表現がマッチングするか調べ、逐次新ラベルを割当てる必要がある(S480)。

ここで再び図7乃至図9に戻り、過去にアクセス制御設定装置100による設定がなされていた場合の、表現形式変換処理(ステップS3)について説明する。

本実施形態による設定作業のためには、パスオブジェクトが前述のとおり、図16に示される3つのタイプで表現されていなければならない。しかし、いったん設定作業を終えて設定内容をアクセスポリシに反映してしまうと、リソースと直接関連するラベル情報は新ラベルに置き換わり、“ls−Z”コマンドでラベル情報を読み込むだけでは、タイプ1(旧参照のみがデフォルトラベルオブジェクトを参照)は再現されるが、タイプ2(旧参照がデフォルトラベルオブジェクトを、新参照が新ラベルオブジェクトを参照するもの)とタイプ3(タイプ2の子ノード)のパスオブジェクトが再現されない。以下、タイプ2とタイプ3のパスオブジェクトを再現する手順を、図7乃至9、図18及び図19を用いて説明する。

次に、図8に移り、処理装置110は、ステップ320で取得したラベルがアクセス制御設定装置100が付与したものか否かを判定する。アクセス制御設定装置100が生成したラベルAがあった場合(ステップS335:Yes)、処理装置110はさらにラベルオブジェクトAと関連付けられたパスオブジェクトが、過去に新ラベルを割り当てた親ノードなのか、その子ノードなのか判定する(ステップS345)。パスオブジェクトの名前がマッピングオブジェクトのパスと一致すれば親ノードであり、一致しなければ子ノードである。

まずタイプ2(図18(a))について見ると、"/boot"はマッピングオブジェクト(図18(c))のパス"/boot"と一致するので親ノードであり、この場合は当該パスオブジェクトの新参照にも同じ(新ラベルの)ラベルオブジェクトを参照させる(図18(d):ステップS350)。

ついで、処理装置110は、新ラベルを参照するパスオブジェクトの旧参照と、その親ノードのパスオブジェクトの旧参照とを一致させる(親に従わせる:ステップS355)。すなわち、図19(a)のように"/boot"の親ディレクトリ"/"のパスオブジェクトの旧参照がデフォルトラベルオブジェクト"boot_t"を参照している場合、タイプ2は図19(b)のようになり、タイプ2(図17のタイプ2)が再現される。

また、旧参照のみが新ラベルオブジェクトを参照していたタイプ3(図18(b))の場合は、親ノード("/boot")の旧参照がデフォルトラベルオブジェクト"boot_t"を参照することになったので、図19(c)のようになり、やはりタイプ3(図17のタイプ3)が再現される。

以上の結果、処理装置110は図14に示したような、パスオブジェクト、ラベルオブジェクト、パーミッションオブジェクトの再構成を完了し、ラベルオブジェクトを介して結合されたパーミッションオブジェクトの種類にしたがって、パスオブジェクトが指示するリソースに色づけを行う(ステップS370)。

動的に生成・消滅するファイルBとラベルBの定義がある場合(ステップS340:Yes)、処理装置110はさらにパスオブジェクトを確認し、動的なファイルBがある場合は(ステップS375:Yes)、対応するラベルBをキーにアクセス制御ルールを検索し、ラベルBに関するパーミッション情報を取得する(ステップS380)。処理装置110は得られたパーミッション情報に基づいてラベルオブジェクトBとパーミッションオブジェクトを関連づけ(ステップS385)、パーミッションオブジェクトの種類にしたがって、動的リソースに色付けを行う(ステップS390)。

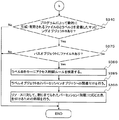

設定漏れ検出処理(ステップS5)の詳細手順を図11に示す。

処理装置110は、設定者の設定漏れ検出指示を受け付けると、ラベルオブジェクトから処理装置110が保持するラベル一覧(ラベルリスト1)を生成する(S510)。ラベルオブジェクトは、アクセス制御設定者がツリー構造を展開することにより収集されたものと、アクセス制御設定者が新たに定義したラベルの集合なので、ラベルリスト1はアクセス制御設定者が確認済みのラベル一覧である。ここで、アクセス制御設定者がツリー構造を展開することにより収集されたものには、既にアクセス制限が設定されているものと、単に表示装置に表示されただけのものが含まれる。

一方で、処理装置110は、マッピングファイル220に記録されている全てのラベル情報を取得してラベル一覧(ラベルリスト2)を生成する(S520)。ラベルリスト2は、ツリー構造展開の過程で処理装置110が取得し、すでにアクセス制御設定者が確認したものも含む。

そして、処理装置110はラベルリスト1とラベルリスト2をマージしたラベル一覧(ラベルリスト3)を生成する(S530)。ラベルリスト3は、アクセス制御設定対象となりうる全ラベル一覧となる。

さらに、処理装置110はラベルリスト3からラベルリスト1を差し引いたラベル一覧(ラベルリスト4)を生成し(S540)、ラベルリスト4を設定者に提示する(S550)。すなわち、アクセス制御設定対象となりうる全ラベル一覧(ラベルリスト3)からアクセス制御設定者が確認済のラベル一覧(ラベルリスト1)を差し引くこととなり、ラベルリスト4は全ラベル一覧のうち、アクセス制御設定者が未確認のラベル一覧となる。

設定者が設定漏れを発見しなければ、処理装置110は設定者の指示を受けて設定情報をマッピングファイルとアクセス制御ルールに反映させて、全体処理を終了する(ステップS7)。

これにより、過大なアクセス制限が設定されていたり、あるリソースに対しては必要以上に厳しいアクセス制限がなされているなど、ゆる過ぎたり厳しすぎたりする設定がなされている状況の把握が容易になり、端末装置200のセキュアOSを使用する際の初期学習効果を軽減することができる。また、ラベル表現形式でアクセス制御の設定を行った設定者がいなくなった場合でも、階層構造の表現形式に慣れた者が容易に既存の設定内容を把握できるという利点も生じる。

Claims (6)

- それぞれ、アクセス制限が設定される可能性のある複数のリソースの各々を特定するためのリソース情報と、各リソースについて既にアクセス制限が設定されているかどうかを表す設定状況情報とを保持する保持手段と、

前記リソース情報及び前記設定状況情報を所定の表示装置に表示させるとともに、前記保持されているすべてのリソース情報から、既にアクセス制限が設定されているリソース及び前記表示装置に表示されたリソースのリソース情報を差し引くことにより、未だ表示がなされておらず且つアクセス制限が設定されていないリソースを特定する制御手段と、

を有する、アクセス制御設定装置。 - 前記複数のリソースの各々が、それぞれ、他のリソースと階層的に関連付けられ、且つ、所定のグループに分類可能な状態で存在し、分類されたときはグループ単位でアクセスの制限内容の設定がなされるものであり、

前記リソース情報は、階層構造を表す情報と各々のリソースのIDとを含む第1情報、及び、各々のリソースがどのグループに分類されたかをそのグループ名と共に表す第2情報で構成されており、

前記保持されている設定状況情報は、グループ毎に非パス表現形式で表現されるものであり、

前記制御手段は、前記リソース情報及び前記設定状況情報を表示する際に、前記第1情報により特定される各階層のリソースのIDとそのリソースが属するグループ名とをリンクさせ、さらに、前記第2情報により特定される各グループ名とそのグループに設定された設定状況情報とをリンクさせることにより、前記非パス表現形式の設定状況情報をパス表現形式のものに変換する、

請求項1記載のアクセス制御設定装置。 - 前記制御手段は、個々のリソース、階層化又はグループに分類されたリソースのリソース情報及び前記設定状況方法を、前記表示装置に表示されたときと表示されていないときとで異なる態様で前記表示装置に表示させる、

請求項2記載のアクセス制御設定装置。 - 前記制御手段は、設定されているアクセス制限の内容が同一となる複数のリソース又はグループのリソース情報については同じ態様で前記表示装置に表示させる、

請求項3記載のアクセス制御設定装置。 - それぞれ、アクセス制限が設定される可能性のある複数のリソースに対するアクセス制御内容を設定する装置が実行する方法であって、

前記複数のリソースの各々を特定するためのリソース情報と、各々のリソースについて既にアクセス制限が設定されているかどうかを表す設定状況情報とを所定のメモリに保持するステップと、

前記リソース情報及び前記設定状況情報を所定の表示装置に表示させるとともに、前記保持されているすべてのリソース情報から、既にアクセス制限が設定されているリソース及び前記表示装置に表示されたリソースのリソース情報を差し引くことにより、未だ表示がなされておらず且つアクセス制限が設定されていないリソースを特定するための制御を行うステップとを有する、

アクセス制限の設定漏れ検出方法。 - コンピュータを、それぞれ、アクセス制限が設定される可能性のある複数のリソースの各々を特定するためのリソース情報と、各リソースについて既にアクセス制限が設定されているかどうかを表す設定状況情報とを保持する保持手段;

前記リソース情報及び前記設定状況情報を所定の表示装置に表示させるとともに、前記保持されているすべてのリソース情報から、既にアクセス制限が設定されているリソース及び前記表示装置に表示されたリソースのリソース情報を差し引くことにより、未だ表示がなされておらず且つアクセス制限が設定されていないリソースを特定する制御手段;

として機能させる、

コンピュータプログラム。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2009297522A JP5427599B2 (ja) | 2009-12-28 | 2009-12-28 | アクセス制御設定装置、方法及びコンピュータプログラム |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2009297522A JP5427599B2 (ja) | 2009-12-28 | 2009-12-28 | アクセス制御設定装置、方法及びコンピュータプログラム |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2011138298A true JP2011138298A (ja) | 2011-07-14 |

| JP5427599B2 JP5427599B2 (ja) | 2014-02-26 |

Family

ID=44349678

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009297522A Expired - Fee Related JP5427599B2 (ja) | 2009-12-28 | 2009-12-28 | アクセス制御設定装置、方法及びコンピュータプログラム |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP5427599B2 (ja) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2017065070A1 (ja) * | 2015-10-13 | 2017-04-20 | 日本電気株式会社 | 不審行動検知システム、情報処理装置、方法およびプログラム |

| CN110663027A (zh) * | 2017-06-16 | 2020-01-07 | 国际商业机器公司 | 使用硬件保护操作系统配置 |

Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2002342143A (ja) * | 2001-05-21 | 2002-11-29 | Nippon Telegr & Teleph Corp <Ntt> | アクセス制御システム及びその処理プログラムと記録媒体 |

| JP2003162449A (ja) * | 2001-11-27 | 2003-06-06 | Mitsubishi Electric Corp | アクセス統合管理システム、アクセス統合管理装置及び方法並びにプログラム |

| JP2005063223A (ja) * | 2003-08-15 | 2005-03-10 | Nippon Telegr & Teleph Corp <Ntt> | セキュアファイル共有方法および装置 |

| JP2005209068A (ja) * | 2004-01-26 | 2005-08-04 | Nippon Telegr & Teleph Corp <Ntt> | セキュリティサーバ |

| JP2005267237A (ja) * | 2004-03-18 | 2005-09-29 | Hitachi Software Eng Co Ltd | セキュアosにおけるプロセスのアクセス権限可視化表示方法 |

-

2009

- 2009-12-28 JP JP2009297522A patent/JP5427599B2/ja not_active Expired - Fee Related

Patent Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2002342143A (ja) * | 2001-05-21 | 2002-11-29 | Nippon Telegr & Teleph Corp <Ntt> | アクセス制御システム及びその処理プログラムと記録媒体 |

| JP2003162449A (ja) * | 2001-11-27 | 2003-06-06 | Mitsubishi Electric Corp | アクセス統合管理システム、アクセス統合管理装置及び方法並びにプログラム |

| JP2005063223A (ja) * | 2003-08-15 | 2005-03-10 | Nippon Telegr & Teleph Corp <Ntt> | セキュアファイル共有方法および装置 |

| JP2005209068A (ja) * | 2004-01-26 | 2005-08-04 | Nippon Telegr & Teleph Corp <Ntt> | セキュリティサーバ |

| JP2005267237A (ja) * | 2004-03-18 | 2005-09-29 | Hitachi Software Eng Co Ltd | セキュアosにおけるプロセスのアクセス権限可視化表示方法 |

Cited By (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2017065070A1 (ja) * | 2015-10-13 | 2017-04-20 | 日本電気株式会社 | 不審行動検知システム、情報処理装置、方法およびプログラム |

| JPWO2017065070A1 (ja) * | 2015-10-13 | 2018-08-16 | 日本電気株式会社 | 不審行動検知システム、情報処理装置、方法およびプログラム |

| CN110663027A (zh) * | 2017-06-16 | 2020-01-07 | 国际商业机器公司 | 使用硬件保护操作系统配置 |

| JP2020523685A (ja) * | 2017-06-16 | 2020-08-06 | インターナショナル・ビジネス・マシーンズ・コーポレーションInternational Business Machines Corporation | ハードウェアを使用してオペレーティング・システム構成をセキュアにすること |

| JP7169042B2 (ja) | 2017-06-16 | 2022-11-10 | インターナショナル・ビジネス・マシーンズ・コーポレーション | ハードウェアを使用してオペレーティング・システム構成をセキュアにすること |

Also Published As

| Publication number | Publication date |

|---|---|

| JP5427599B2 (ja) | 2014-02-26 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US8020118B2 (en) | Presentation of items arranged in a hierarchy | |

| RU2419854C2 (ru) | Основанное на шаблоне управление службами | |

| JP5285353B2 (ja) | 複数のサービス構成要素に対応するアクションの実行を管理するためのコンピュータ・システム、並びにその方法及びコンピュータ・プログラム | |

| JP5698429B2 (ja) | 構成要素を管理するためのコンピュータ・システム、並びにその方法及びコンピュータ・プログラム | |

| JP5023715B2 (ja) | 情報処理システム、情報処理装置及びプログラム | |

| CN100481101C (zh) | 计算机安全启动的方法 | |

| KR20060095450A (ko) | 데이터 프로세싱 태스크들을 생성하기 위한 시스템, 방법및 컴퓨터 판독가능 매체 | |

| US20250005134A1 (en) | Embedding security requirements in container images | |

| EP2674859A2 (en) | Computing system, method for controlling thereof, and computer-readable recording medium having computer program for controlling thereof | |

| CN108763951A (zh) | 一种数据的保护方法及装置 | |

| RU2645265C2 (ru) | Система и способ блокировки элементов интерфейса приложения | |

| US20170132022A1 (en) | File-processing device for executing a pre-processed file, and recording medium for executing a related file-processing method in a computer | |

| US20100057770A1 (en) | System and method of file management, and recording medium storing file management program | |

| WO2011029375A1 (zh) | 一种任务栏按钮的管理方法及装置 | |

| CN108718307B (zh) | 一种IaaS云环境下面向内部威胁的行为追溯检测方法 | |

| JP5427599B2 (ja) | アクセス制御設定装置、方法及びコンピュータプログラム | |

| JP2011154496A (ja) | アクセス権設定プログラム、アクセス権設定装置及びアクセス権管理システム | |

| CN102656572B (zh) | 用于形成包括配置信息的获取受到限制的配置要素在内的系统的配置要素的配置信息的系统、程序及方法 | |

| JP5427600B2 (ja) | アクセス制御設定装置、方法及びコンピュータプログラム | |

| CN108845799A (zh) | 一种可视化程序校验方法、装置和计算机可读存储介质 | |

| JP7018356B2 (ja) | ビジュアルプログラミングツールを用いてプログラムを作成することを支援する装置および方法 | |

| JP2009169863A (ja) | 構成要素を管理するためのコンピュータ・システム、並びにその方法及びコンピュータ・プログラム | |

| JP6948492B2 (ja) | 情報管理装置並びにファイル管理方法 | |

| JP2009181267A (ja) | 情報処理プログラム及び情報処理装置 | |

| JP4851872B2 (ja) | レイヤ編集システム、サーバ装置、クライアント装置及びプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20120220 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20130306 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20130319 |

|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20130515 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20130516 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20130816 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20131105 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20131202 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 Ref document number: 5427599 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| LAPS | Cancellation because of no payment of annual fees |